En el entorno actual, la seguridad inalámbrica es más importante que nunca. Con la proliferación de dispositivos conectados a Internet, los atacantes tienen más oportunidades que nunca para acceder a información confidencial. Por lo tanto, es fundamental que las empresas y los individuos tomen medidas para proteger sus redes inalámbricas.

Una de las herramientas más importantes para asegurar la seguridad de las redes inalámbricas es la auditoría de seguridad inalámbrica. Una auditoría de seguridad inalámbrica es un proceso que implica la evaluación de la seguridad de una red inalámbrica para identificar posibles vulnerabilidades. Esta evaluación incluye la detección de puntos de acceso no autorizados, la verificación de la configuración de seguridad, la búsqueda de dispositivos que puedan estar comprometidos y la evaluación de la resistencia de las contraseñas.

- El rol del número de serie en la auditoría de seguridad inalámbrica

- Elcomsoft iOS Forensic Toolkit: una herramienta para la auditoría de seguridad inalámbrica

- Consultas habituales

- ¿Qué es un número de serie?

- ¿Por qué es importante el número de serie en la auditoría de seguridad inalámbrica?

- ¿Cómo puedo encontrar el número de serie de mi router?

- ¿Cómo puedo utilizar Elcomsoft iOS Forensic Toolkit para auditar la seguridad inalámbrica?

- ¿Cuáles son los riesgos de la seguridad inalámbrica?

- ¿Cómo puedo proteger mi red inalámbrica?

El rol del número de serie en la auditoría de seguridad inalámbrica

El número de serie juega un papel crucial en la auditoría de seguridad inalámbrica. Es un identificador único que se asigna a cada dispositivo, incluyendo routers, puntos de acceso y otros dispositivos de red. El número de serie es esencial para:

- Identificar dispositivos específicos: El número de serie permite a los auditores identificar de forma precisa cada dispositivo en la red inalámbrica.

- Rastrear la historia del dispositivo: El número de serie puede utilizarse para rastrear la historia del dispositivo, incluyendo su fabricante, fecha de fabricación y cualquier modificación o reparación que haya sufrido.

- Verificar la autenticidad: El número de serie puede utilizarse para verificar la autenticidad del dispositivo y garantizar que no se ha falsificado o duplicado.

- Detectar dispositivos no autorizados: El número de serie puede utilizarse para identificar dispositivos no autorizados que se hayan conectado a la red inalámbrica.

¿Cómo se utiliza el número de serie en la auditoría de seguridad inalámbrica?

Los auditores de seguridad inalámbrica utilizan el número de serie de varias maneras:

- Escaneo de la red: Los auditores utilizan herramientas de escaneo para identificar todos los dispositivos conectados a la red inalámbrica. Estas herramientas suelen buscar el número de serie de cada dispositivo.

- Verificación de la configuración: Los auditores utilizan el número de serie para verificar la configuración de seguridad de los dispositivos, incluyendo las contraseñas, los protocolos de seguridad y las actualizaciones de firmware.

- Investigación de incidentes: Si se produce un incidente de seguridad, los auditores utilizan el número de serie para identificar el dispositivo afectado y rastrear su historia para determinar cómo se produjo el incidente.

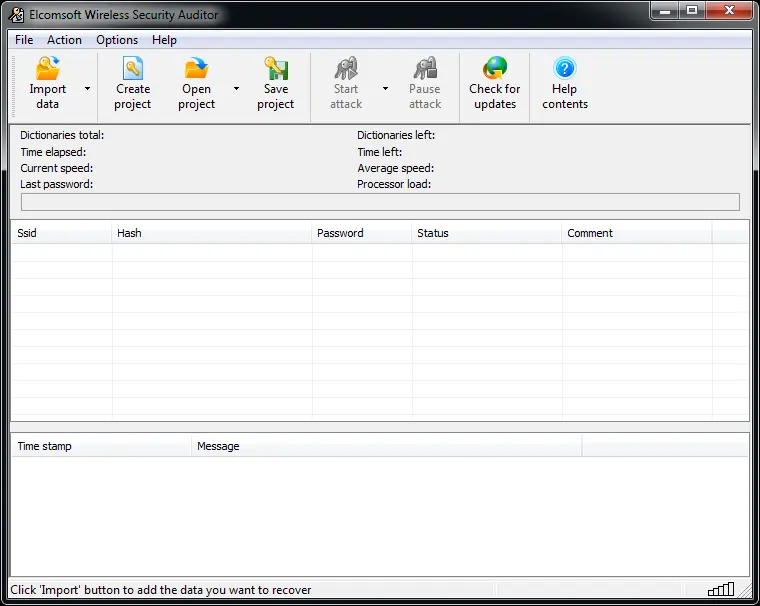

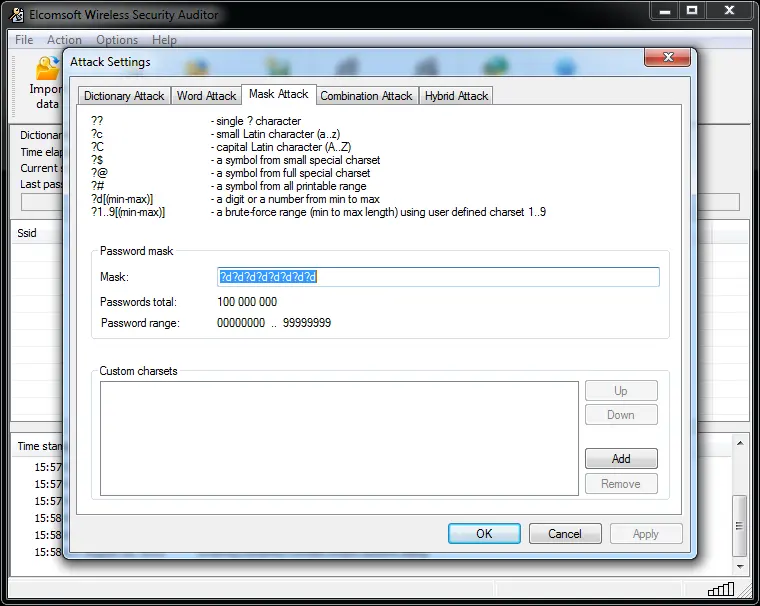

Elcomsoft iOS Forensic Toolkit: una herramienta para la auditoría de seguridad inalámbrica

Elcomsoft iOS Forensic Toolkit es una herramienta de software que permite a los auditores de seguridad inalámbrica realizar una amplia gama de tareas, incluyendo la adquisición forense de datos de dispositivos iOS, la extracción de enigmas de dispositivos (como contraseñas y claves de cifrado) y el acceso a dispositivos bloqueados mediante registros de bloqueo.

Elcomsoft iOS Forensic Toolkit ofrece varias funciones clave:

- Adquisición lógica avanzada: Permite la extracción de copias de seguridad, archivos multimedia, registros de errores y archivos compartidos de todos los dispositivos y versiones de iOS.

- Extracción basada en agente directo: Permite la extracción de datos de todos los dispositivos de 64 bits y algunas versiones de iOS.

- Extracción basada en bootloader checkm8: Permite la extracción de datos de dispositivos seleccionados.

- Desbloqueo de código de acceso y adquisición física: Permite el desbloqueo y la adquisición física de dispositivos de 32 bits seleccionados.

Elcomsoft iOS Forensic Toolkit está disponible para macOS, Windows y Linux. Cada versión ofrece diferentes características, como se muestra en la siguiente tabla:

| Características | macOS | Windows | Linux |

|---|---|---|---|

| Información extendida del dispositivo | ✓ | ✓ | ✓ |

| Adquisición lógica (copia de seguridad estilo iTunes) | ✓ | ✓ | ✓ |

| Extracción de archivos multimedia y metadatos | ✓ | ✓ | ✓ |

| Extracción de registros sysdiagnose | ✓ | ✓ | ✓ |

| Extracción basada en agente con cuentas de desarrollador | ✓ | ✓ | ✓ |

| Extracción basada en agente con cuentas regulares | ✓ | ✓ | ✓ |

| Extracción basada en bootloader | ✓ | ✕ | ✓ |

| Funciones de servicio adicionales | ✓ | ✓ | ✓ |

La edición de Linux admite oficialmente Debian, Ubuntu, Kali Linux y Mint.

Extracción completa del sistema de archivos y descifrado del llavero

Elcomsoft iOS Forensic Toolkit ofrece un método de extracción de bajo nivel basado en el acceso directo al sistema de archivos para una amplia gama de dispositivos y versiones de iOS. Este método utiliza una herramienta de extracción desarrollada internamente que instala un agente de extracción en el dispositivo que se va a adquirir. El agente se comunica con la computadora del auditor, proporcionando un rendimiento robusto y una velocidad de extracción extremadamente alta, que puede superar los 5 GB de datos por minuto.

El uso de agentes de extracción es inherentemente seguro para el dispositivo, ya que no modifica la partición del sistema ni vuelve a montar el sistema de archivos. La técnica de extracción de bajo nivel empleada por el agente de extracción produce la misma cantidad de datos que los métodos de extracción física, como checkmTanto la imagen del sistema de archivos como todos los registros del llavero se pueden extraer y descifrar según la versión del sistema operativo.

Se puede extraer el sistema de archivos completo o utilizar la opción de extracción rápida, que solo adquiere archivos de la partición del usuario. Al omitir los archivos almacenados en la partición del sistema del dispositivo, la opción de extracción rápida ayuda a reducir el tiempo necesario para realizar la tarea y reduce el espacio de almacenamiento en varios gigabytes de contenido estático.

La carga lateral del agente de extracción requiere el uso de un ID de Apple. Se pueden usar tanto los ID de Apple regulares como los de desarrollador.

Extracción forense con exploit de bootloader

Para preservar la evidencia digital, la cadena de custodia comienza desde el primer punto de recolección de datos para garantizar que la evidencia digital recopilada durante la investigación siga siendo admisible en la corte. El nuevo método de extracción basado en bootloader ofrece resultados repetibles en todas las sesiones de extracción. Al usar Elcomsoft iOS Forensic Toolkit en un dispositivo compatible, la suma de comprobación de la primera imagen extraída coincidirá con las sumas de comprobación de las extracciones posteriores, siempre que el dispositivo esté apagado entre las extracciones y nunca inicie la versión instalada de iOS mientras tanto.

El nuevo método de extracción es el más limpio hasta ahora. Nuestra implementación del exploit basado en bootloader está construida desde cero. Todo el trabajo se realiza completamente en la RAM y el sistema operativo instalado en el dispositivo no se inicia durante el proceso de extracción. Nuestro proceso de extracción directa único ofrece los siguientes beneficios:

- Resultados repetibles: Las sumas de comprobación de las extracciones posteriores coincidirán con la primera si el dispositivo se mantiene apagado y nunca inicia iOS entre las sesiones.

- Admite iPhone X, iPhone 8/7/Plus, 6s/6/Plus, SE (original), iPhone 5s

- Admite una amplia gama de modelos de Apple en total, incluidos 25 iPhones, 40 iPads, 3 iPods, 4 modelos de Apple TV y 4 modelos de Apple Watch

- Amplia compatibilidad con iOS: Se admite iOS 3 a iOS 16 (sin soporte para iOS 16 en iPhones con A11 Bionic).

- Particiones de sistema y datos inalteradas.

- Política de cero modificación de datos: el 100% del parcheo ocurre en la RAM.

- El proceso de instalación está completamente guiado y es extremadamente robusto.

- Dispositivos bloqueados admitidos en modo BFU, mientras que el modo restringido USB se puede omitir por completo.

Compatibilidad: las extracciones a nivel de bootloader están disponibles en las ediciones Mac y Linux.

Desbloqueo e imagen de dispositivos heredados: iPhone 3G/3GS, 4, 4s, 5 y 5c

El desbloqueo de código de acceso e imagen están disponibles para los modelos de iPhone heredados.

Elcomsoft iOS Forensic Toolkit se puede usar para desbloquear iPhones 3G/3GS, 4, 4s (1), 5 y 5c encriptados protegidos con un código de acceso de bloqueo de pantalla desconocido, intentando recuperar el PIN original de 4 o 6 dígitos. Este ataque DFU tarda solo 12 minutos en desbloquear un iPhone 5 protegido con un PIN de 4 dígitos, mientras que los PIN de 6 dígitos tardarán hasta 21 horas. Se utilizará automáticamente un ataque inteligente para intentar reducir este tiempo lo más posible. En menos de 4 minutos, la herramienta probará varios miles de los códigos de acceso más utilizados, como 000000, 123456 o 121212, seguidos de PIN de 6 dígitos basados en fechas de nacimiento. Con 74,000 de ellos, el ataque inteligente tarda aproximadamente 5 horas. Si aún no tiene éxito, se inicia la fuerza bruta completa del resto de los códigos de acceso.

La adquisición física completa está disponible para dispositivos iOS heredados, incluidos los iPhone 3G/3GS, 4, 4s (1), 5 y 5c. Para todos los modelos admitidos, Elcomsoft iOS Forensic Toolkit puede extraer la imagen de precisión de bits de la partición del usuario y descifrar el llavero. Si el dispositivo está ejecutando iOS 4 a 7, la creación de imágenes se puede realizar incluso sin romper el código de acceso de bloqueo de pantalla, mientras que los dispositivos que ejecutan iOS 8 a 10 requieren romper el código de acceso primero. Para todos los modelos admitidos, Elcomsoft iOS Forensic Toolkit puede extraer y descifrar la partición del usuario y el llavero.

(1) El desbloqueo de código de acceso y la extracción basada en checkm8 forense están disponibles para los dispositivos iPhone 4s, iPod Touch 5, iPad 2 y 3 a través de una placa Raspberry Pi Pico personalizada flasheada, que se utiliza para aplicar el exploit. La imagen de firmware se proporciona con Elcomsoft iOS Forensic Toolkit; la placa Pico no se suministra.

Notas: solo ediciones Mac y Linux; el soporte para iPhone 4s requiere una placa Raspberry Pi Pico (no incluida) con firmware personalizado (incluido). Para iOS 4 a 7, no se requiere recuperación de código de acceso para la creación de imágenes del dispositivo. Para iOS 8 y 9, el código de acceso debe recuperarse antes de la creación de imágenes (de lo contrario, la extracción BFU limitada está disponible). Las estimaciones de velocidad de desbloqueo proporcionadas para el iPhone 5; los ataques se ejecutan más lentamente en dispositivos más antiguos.

Adquisición lógica extendida

Elcomsoft iOS Forensic Toolkit admite la adquisición lógica, un método de adquisición simple y seguro. La adquisición lógica produce una copia de seguridad estándar de estilo iTunes de la información almacenada en el dispositivo, extrae archivos multimedia y compartidos y extrae registros de errores del sistema. Si bien la adquisición lógica devuelve menos información que la extracción de bajo nivel, se recomienda a los expertos que creen una copia de seguridad lógica del dispositivo antes de intentar técnicas de adquisición más invasivas.

Siempre recomendamos utilizar la adquisición lógica en combinación con la extracción de bajo nivel para extraer de forma segura todos los tipos posibles de evidencia.

Extraiga rápidamente archivos multimedia, como la cámara, libros, grabaciones de voz y la biblioteca multimedia de iTunes. A diferencia de crear una copia de seguridad local, que podría ser una operación potencialmente larga, la extracción de multimedia funciona rápidamente en todos los dispositivos compatibles. La extracción de dispositivos bloqueados es posible mediante el uso de un registro de emparejamiento (archivo de bloqueo).

Además de los archivos multimedia, Elcomsoft iOS Forensic Toolkit puede extraer registros de errores/diagnósticos y archivos almacenados de varias aplicaciones. Extraiga documentos almacenados localmente de Adobe Reader y Microsoft Office, la base de datos de contraseñas MiniKeePass y mucho más. La extracción requiere un dispositivo desbloqueado o un registro de bloqueo no caducado.

La adquisición lógica está disponible para todos los dispositivos, independientemente de la generación de hardware y la versión de iOS. Los expertos deberán desbloquear el dispositivo con código de acceso o Touch ID, o utilizar un archivo de bloqueo no caducado extraído de la computadora del usuario.

Si el dispositivo está configurado para producir copias de seguridad protegidas con contraseña, los expertos deben usar Elcomsoft Phone Breaker para recuperar la contraseña y eliminar el cifrado. Si no se establece ninguna contraseña de copia de seguridad, la herramienta configurará automáticamente el sistema con una contraseña temporal ( 123 ) para poder descifrar los elementos del llavero (la contraseña se restablecerá después de la adquisición).

Dispositivos compatibles y métodos de adquisición

Elcomsoft iOS Forensic Toolkit implementa soporte de extracción de bajo nivel para dispositivos que van desde el iPhone 3G hasta el iPhone 14, 14 Pro y iPhone 14 Pro Max.

La siguiente matriz de compatibilidad se aplica:

| Método | Descripción | Dispositivos compatibles |

|---|---|---|

| Desbloqueo de código de acceso | Fuerza bruta de códigos de acceso de bloqueo de pantalla de 4 y 6 dígitos a través de exploit DFU. | Todos los dispositivos iPhone 3G/3GS, 4, 4s, 5 y 5c. |

| Dispositivos heredados | Imagen y descifrado de precisión de bits de los dispositivos iPhone 3G/3GS, 4, 4s, 5 y 5c. | Todos los dispositivos iPhone 3G/3GS, 4, 4s, 5 y 5c. |

| Agente | Extracción completa del sistema de archivos y descifrado del llavero para muchos dispositivos que ejecutan iOS 12 a 1Los modelos de iPad correspondientes también están cubiertos. | Muchos dispositivos que ejecutan iOS 12 a 1Los modelos de iPad correspondientes también están cubiertos. |

| A través de exploit de Bootrom (checkm8) | Adquisición forense del sistema de archivos y el llavero para 76 dispositivos Apple para todas las versiones de iOS compatibles. | 76 dispositivos Apple para todas las versiones de iOS compatibles. |

| Otros dispositivos Apple | Adquisición lógica avanzada, archivos compartidos y extracción de multimedia para dispositivos que ejecutan versiones de iOS no compatibles con el agente de extracción. El dispositivo debe estar desbloqueado y emparejado con la computadora del experto. | Dispositivos que ejecutan versiones de iOS no compatibles con el agente de extracción. El dispositivo debe estar desbloqueado y emparejado con la computadora del experto. |

Realice la adquisición física y lógica de dispositivos iPhone, iPad y iPod Touch. Cree una imagen del sistema de archivos del dispositivo, extraiga enigmas del dispositivo (contraseñas, claves de cifrado y datos protegidos) y descifre la imagen del sistema de archivos.

Consultas habituales

¿Qué es un número de serie?

Un número de serie es un identificador único que se asigna a cada dispositivo, incluyendo routers, puntos de acceso y otros dispositivos de red. Es una secuencia de caracteres alfanuméricos que permite a los fabricantes y a los usuarios identificar de forma precisa un dispositivo específico.

¿Por qué es importante el número de serie en la auditoría de seguridad inalámbrica?

El número de serie es importante en la auditoría de seguridad inalámbrica porque permite a los auditores identificar de forma precisa cada dispositivo en la red inalámbrica, rastrear su historia y verificar su autenticidad. Esto ayuda a los auditores a detectar dispositivos no autorizados, evaluar la configuración de seguridad y investigar incidentes de seguridad.

¿Cómo puedo encontrar el número de serie de mi router?

El número de serie de tu router suele estar impreso en una etiqueta en la parte inferior o posterior del dispositivo. También puedes encontrarlo en la configuración del router, a la que puedes acceder a través de un navegador web.

¿Cómo puedo utilizar Elcomsoft iOS Forensic Toolkit para auditar la seguridad inalámbrica?

Elcomsoft iOS Forensic Toolkit es una herramienta de software que permite a los auditores de seguridad inalámbrica realizar una amplia gama de tareas, incluyendo la adquisición forense de datos de dispositivos iOS, la extracción de enigmas de dispositivos (como contraseñas y claves de cifrado) y el acceso a dispositivos bloqueados mediante registros de bloqueo. La herramienta ofrece una interfaz fácil de usar y una amplia gama de funciones que permiten a los auditores analizar la seguridad de los dispositivos iOS de forma exhaustiva.

¿Cuáles son los riesgos de la seguridad inalámbrica?

Los riesgos de la seguridad inalámbrica incluyen:

- Acceso no autorizado a la red: Los atacantes pueden acceder a la red inalámbrica sin autorización, lo que les permite acceder a los datos almacenados en los dispositivos conectados.

- Interceptación de datos: Los atacantes pueden interceptar los datos que se transmiten a través de la red inalámbrica, como contraseñas, información financiera y otros datos confidenciales.

- Ataques de denegación de servicio: Los atacantes pueden lanzar ataques de denegación de servicio para impedir que los usuarios accedan a la red inalámbrica.

- Infecciones de malware: Los atacantes pueden utilizar la red inalámbrica para propagar malware en los dispositivos conectados.

¿Cómo puedo proteger mi red inalámbrica?

Para proteger tu red inalámbrica, puedes tomar las siguientes medidas:

- Utiliza un nombre de red (SSID) fuerte y único: Un SSID fuerte y único dificulta que los atacantes identifiquen tu red inalámbrica.

- Utiliza un protocolo de seguridad robusto: Utiliza WPA2 o WPA3 para cifrar la comunicación entre los dispositivos y el punto de acceso.

- Establece una contraseña fuerte: Una contraseña fuerte dificulta que los atacantes accedan a la red inalámbrica.

- Actualiza el firmware del router: Las actualizaciones de firmware suelen incluir parches de seguridad que corrigen vulnerabilidades conocidas.

- Desactiva el acceso de invitados: El acceso de invitados puede ser una puerta de entrada para los atacantes.

- Utiliza un firewall: Un firewall ayuda a proteger tu red inalámbrica de ataques externos.

- Utiliza una VPN: Una VPN encripta la comunicación entre tu dispositivo y el servidor VPN, lo que ayuda a proteger tus datos de los intrusos.

La auditoría de seguridad inalámbrica es una parte esencial de la protección de las redes inalámbricas. El uso de herramientas como Elcomsoft iOS Forensic Toolkit y la comprensión del rol del número de serie en la auditoría de seguridad inalámbrica pueden ayudar a las empresas y los individuos a identificar y solucionar las vulnerabilidades de seguridad, mejorando así la seguridad general de sus redes inalámbricas.

Artículos Relacionados