En el entorno digital actual, donde la información es un activo invaluable, la seguridad informática se ha convertido en una prioridad fundamental para empresas e instituciones. La auditoría informática juega un papel crucial en la evaluación y mitigación de riesgos que amenazan la integridad y confidencialidad de los sistemas y datos. Una herramienta esencial dentro de este proceso es la matriz de riesgo, un instrumento indispensable para identificar, analizar y priorizar las amenazas que podrían afectar la seguridad de la información.

¿Qué es una Matriz de Riesgo en Informática?

La matriz de riesgo en informática es una herramienta visual que permite representar de manera gráfica los riesgos que pueden afectar la seguridad de los sistemas de información. Se trata de un esquema que organiza las amenazas, las vulnerabilidades, los impactos potenciales y las probabilidades de ocurrencia, proporcionando una visión integral de los riesgos a los que se enfrenta una organización.

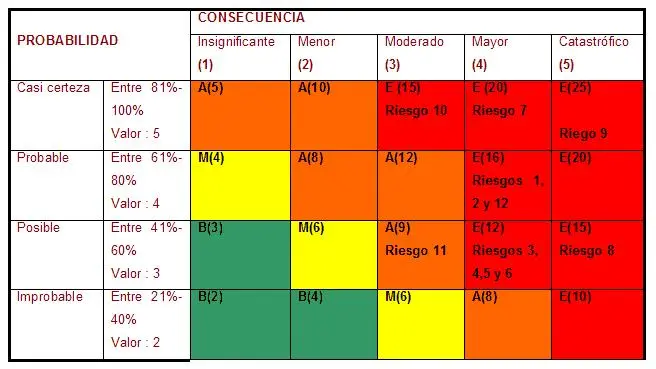

La matriz de riesgo se compone de dos ejes principales:

- Eje horizontal: Representa las amenazas, es decir, los eventos o acciones que podrían poner en peligro la seguridad de la información. Ejemplos de amenazas incluyen ataques de malware, errores humanos, desastres naturales, etc.

- Eje vertical: Representa las vulnerabilidades, es decir, los puntos débiles o fallos en los sistemas de información que podrían ser explotados por las amenazas. Ejemplos de vulnerabilidades incluyen contraseñas débiles, configuración inadecuada de los sistemas, falta de actualizaciones de seguridad, etc.

En la intersección de cada amenaza y vulnerabilidad, se coloca una calificación que refleja el impacto potencial y la probabilidad de ocurrencia del riesgo. Esta calificación se basa en una escala de riesgo, que puede variar según la organización y el contexto, pero generalmente se utiliza una escala de 1 a 5, donde 1 representa un riesgo bajo y 5 un riesgo alto.

Beneficios de la Matriz de Riesgo en Auditoría Informática

La utilización de una matriz de riesgo en auditoría informática ofrece numerosos beneficios, entre los que destacan:

- Identificación de los riesgos: Permite identificar de manera sistemática y completa los riesgos a los que se enfrenta la organización, evitando que se pasen por alto amenazas importantes.

- Priorización de los riesgos: Facilita la priorización de los riesgos, centrando los esfuerzos de mitigación en aquellos que representan un mayor impacto y probabilidad de ocurrencia.

- Comunicación efectiva: Proporciona un lenguaje común para comunicar los riesgos a las partes interesadas, incluyendo la gerencia, los equipos de seguridad y los usuarios.

- Mejora de la toma de decisiones: Brinda información objetiva para la toma de decisiones sobre la gestión de riesgos, permitiendo la implementación de medidas de seguridad más efectivas.

- Evaluación del impacto: Permite evaluar el impacto potencial de cada riesgo, lo que facilita la planificación de planes de contingencia y la gestión de crisis.

- Documentación de los riesgos: Proporciona un registro completo de los riesgos identificados, sus características y las medidas de mitigación implementadas, lo que facilita la auditoría y el seguimiento del proceso de gestión de riesgos.

Pasos para Construir una Matriz de Riesgo

La construcción de una matriz de riesgo eficaz requiere seguir una serie de pasos:

Definir el Alcance de la Auditoría

El primer paso es determinar el alcance de la auditoría, es decir, los sistemas, datos y procesos que se incluirán en la evaluación. Esto implica identificar los activos de información más importantes, los sistemas críticos y las áreas de mayor riesgo.

Identificar las Amenazas

Se debe realizar una lista exhaustiva de las amenazas que podrían afectar la seguridad de la información. Se pueden utilizar fuentes como estudios de seguridad, informes de incidentes, análisis de vulnerabilidades y la experiencia de los expertos.

Identificar las Vulnerabilidades

Es necesario identificar las vulnerabilidades existentes en los sistemas de información, incluyendo las debilidades en los procesos, la configuración de los sistemas, la falta de actualizaciones de seguridad y la falta de controles de acceso.

Evaluar el Impacto y la Probabilidad

Para cada combinación de amenaza y vulnerabilidad, se debe evaluar el impacto potencial y la probabilidad de ocurrencia. El impacto se refiere a las consecuencias negativas que podrían resultar de la materialización del riesgo, mientras que la probabilidad se refiere a la posibilidad de que el riesgo se concrete.

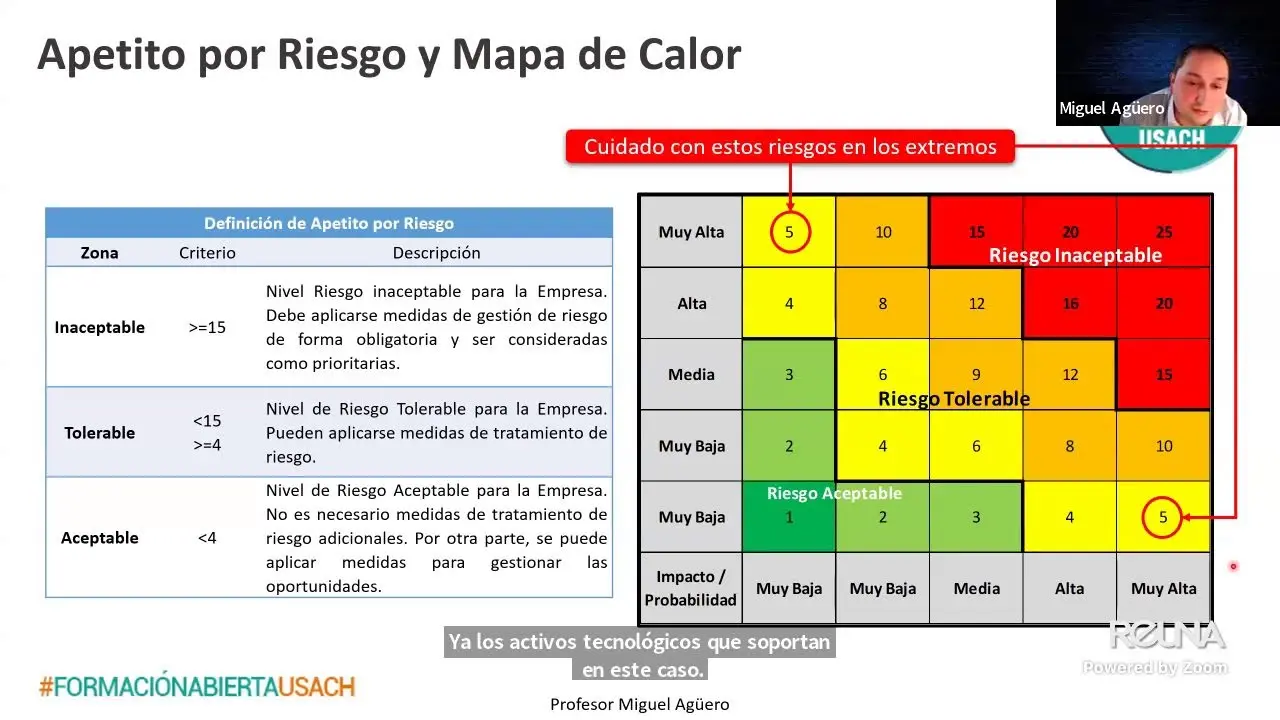

Calificar el Riesgo

Se utiliza una escala de riesgo para calificar cada riesgo, combinando el impacto y la probabilidad. Los riesgos con mayor impacto y probabilidad se consideran de alto riesgo y requieren atención prioritaria.

Definir Medidas de Mitigación

Para cada riesgo identificado, se deben definir medidas de mitigación específicas para reducir su impacto y probabilidad de ocurrencia. Estas medidas pueden incluir la implementación de controles de seguridad, la capacitación de los usuarios, la actualización de los sistemas y la elaboración de planes de contingencia.

Monitoreo y Revisión

La matriz de riesgo no es estática, sino que debe ser monitoreada y revisada periódicamente. Se deben actualizar las amenazas, las vulnerabilidades, los impactos y las probabilidades de acuerdo con la evolución del entorno de seguridad y las medidas de mitigación implementadas.

Ejemplos de Amenazas y Vulnerabilidades en Informática

A continuación, se presentan algunos ejemplos de amenazas y vulnerabilidades comunes en informática:

Amenazas

- Ataques de malware: Virus, gusanos, troyanos, ransomware, etc. Que pueden infectar los sistemas y robar información.

- Ataques de phishing: Correos electrónicos o sitios web fraudulentos que buscan obtener información confidencial de los usuarios.

- Ataques de denegación de servicio: Ataques que buscan saturar los sistemas y hacerlos inaccesibles a los usuarios legítimos.

- Ataques de ingeniería social: Tácticas que buscan manipular a los usuarios para que revelen información confidencial.

- Errores humanos: Acciones involuntarias o negligentes que pueden comprometer la seguridad de la información.

- Desastres naturales: Incendios, inundaciones, terremotos, etc. Que pueden dañar los sistemas y la información.

Vulnerabilidades

- Contraseñas débiles: Contraseñas fáciles de adivinar que pueden ser explotadas por los atacantes.

- Configuración inadecuada de los sistemas: Falta de configuración de seguridad adecuada en los sistemas operativos, aplicaciones y dispositivos.

- Falta de actualizaciones de seguridad: No aplicar las actualizaciones de seguridad disponibles para corregir vulnerabilidades conocidas.

- Falta de controles de acceso: Falta de mecanismos para controlar el acceso a la información y los sistemas.

- Falta de políticas de seguridad: Falta de políticas y procedimientos claros para la gestión de la seguridad de la información.

- Falta de capacitación de los usuarios: Falta de conocimiento y concienciación de los usuarios sobre las amenazas y las medidas de seguridad.

Tabla de Ejemplo de Matriz de Riesgo

A continuación, se presenta un ejemplo sencillo de una matriz de riesgo para un sistema de información:

| Amenaza | Vulnerabilidad | Impacto | Probabilidad | Riesgo | Medidas de Mitigación |

|---|---|---|---|---|---|

| Ataque de malware | Falta de actualizaciones de seguridad | Alto | Alto | Alto | Implementar políticas de actualización automática, instalar software antivirus y firewall, capacitar a los usuarios sobre la seguridad informática. |

| Ataque de phishing | Contraseñas débiles | Medio | Medio | Medio | Implementar políticas de contraseñas robustas, utilizar sistemas de autenticación multifactor, capacitar a los usuarios sobre la identificación de correos electrónicos fraudulentos. |

| Error humano | Falta de controles de acceso | Bajo | Alto | Medio | Implementar controles de acceso basados en roles, utilizar sistemas de registro de actividad, capacitar a los usuarios sobre las políticas de seguridad. |

Lo que necesits saber

¿Qué es una escala de riesgo?

Una escala de riesgo es un sistema para clasificar los riesgos en función de su impacto y probabilidad de ocurrencia. Se utiliza una escala numérica, generalmente de 1 a 5, donde 1 representa un riesgo bajo y 5 un riesgo alto.

¿Cómo se determina el impacto de un riesgo?

El impacto de un riesgo se determina evaluando las consecuencias negativas que podrían resultar de la materialización del riesgo. Se deben considerar aspectos como la pérdida de información, la interrupción del servicio, los daños económicos, la reputación y la seguridad de las personas.

¿Cómo se determina la probabilidad de un riesgo?

La probabilidad de un riesgo se determina evaluando la posibilidad de que el riesgo se concrete. Se deben considerar factores como la frecuencia de las amenazas, la efectividad de las medidas de seguridad, la vulnerabilidad del sistema y el comportamiento de los usuarios.

¿Cómo se gestiona un riesgo?

La gestión de riesgos implica tomar medidas para reducir su impacto y probabilidad de ocurrencia. Las medidas de mitigación pueden incluir la implementación de controles de seguridad, la capacitación de los usuarios, la actualización de los sistemas y la elaboración de planes de contingencia.

¿Es necesario actualizar la matriz de riesgo?

Sí, la matriz de riesgo debe ser monitoreada y revisada periódicamente. Se deben actualizar las amenazas, las vulnerabilidades, los impactos y las probabilidades de acuerdo con la evolución del entorno de seguridad y las medidas de mitigación implementadas.

La matriz de riesgo es una herramienta fundamental para la gestión de la seguridad de la información. Permite identificar, analizar y priorizar los riesgos, facilitando la toma de decisiones sobre la implementación de medidas de seguridad efectivas. La construcción y el mantenimiento de una matriz de riesgo eficaz son esenciales para proteger los activos de información de una organización y garantizar su continuidad de negocio.

Artículos Relacionados