En el ámbito de la seguridad informática, la prevención es fundamental, pero no siempre es suficiente. Los ciberdelincuentes son cada vez más sofisticados y pueden encontrar maneras de eludir incluso las medidas de seguridad más robustas. Es aquí donde los controles detectivos entran en juego, actuando como una segunda línea de defensa para detectar y responder a las amenazas que han logrado pasar desapercibidas.

¿Qué son los controles detectivos?

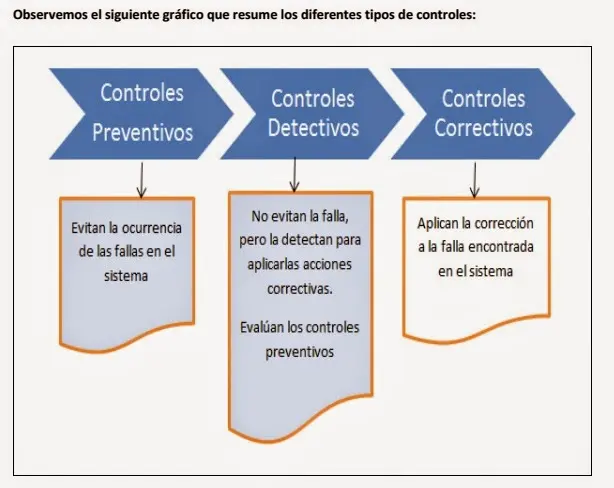

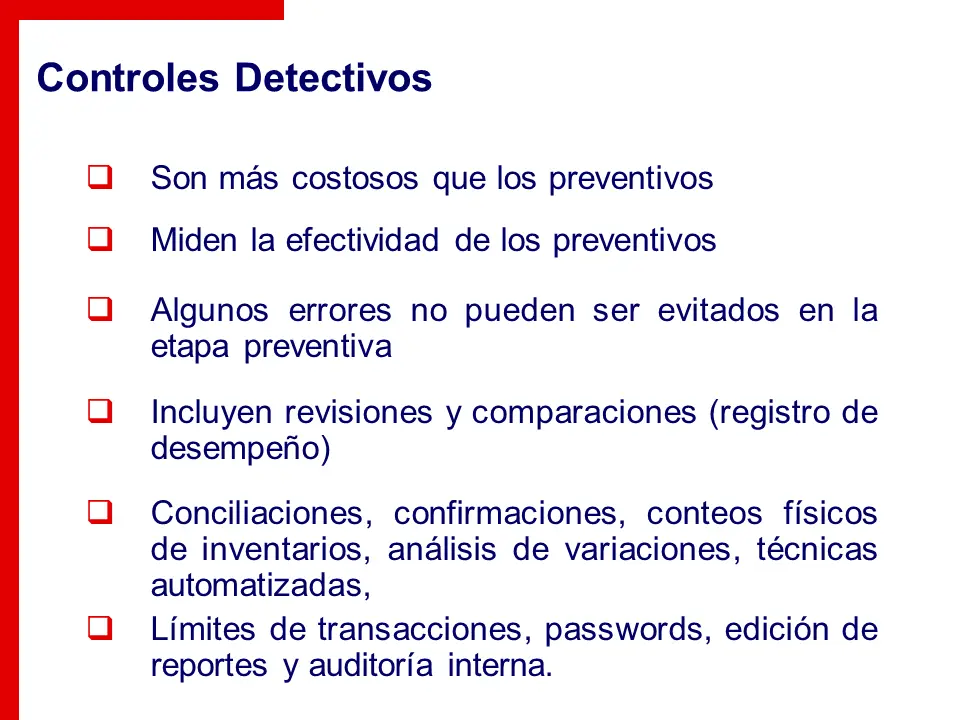

Los controles detectivos son mecanismos diseñados para identificar, registrar y alertar sobre eventos de seguridad que ya han ocurrido. A diferencia de los controles preventivos, que buscan evitar que las amenazas se materialicen, los controles detectivos se enfocan en detectar las actividades sospechosas o los incidentes que ya se han producido. Son una parte esencial de los marcos de gobernanza y gestión de riesgos, ya que proporcionan una capa adicional de seguridad y permiten una respuesta más rápida y efectiva.

Imagine un sistema de seguridad para un edificio. Los controles preventivos serían las cerraduras de las puertas, las cámaras de vigilancia y los sistemas de alarma. Los controles detectivos serían los sensores de movimiento, los sistemas de detección de incendios y las cámaras de seguridad que graban las actividades sospechosas.

Objetivos de los controles detectivos

Los controles detectivos tienen como objetivo:

- Mejorar los procesos de operaciones de seguridad: Proporcionan información valiosa sobre las amenazas y los riesgos a los que se enfrenta la organización, lo que permite ajustar las estrategias de seguridad y optimizar los procesos de respuesta a incidentes.

- Cumplir con las obligaciones reglamentarias y legales: Muchos marcos de cumplimiento, como PCI DSS, HIPAA y GDPR, requieren la implementación de controles detectivos para garantizar la seguridad de los datos.

- Ofrecer visibilidad a los equipos de seguridad: Permiten a los equipos de seguridad monitorear el entorno y detectar actividades sospechosas que podrían pasar desapercibidas con otros métodos.

- Identificar la respuesta adecuada a los problemas de seguridad: Al proporcionar información sobre la naturaleza y el alcance de los incidentes, los controles detectivos ayudan a determinar las medidas más apropiadas para mitigar los riesgos.

Proceso de implementación de controles detectivos

La implementación de controles detectivos se realiza en dos fases principales:

- Registro centralizado de eventos: Se deben configurar sistemas para registrar los eventos y los estados de los recursos en una ubicación centralizada. Esto puede incluir registros de actividad, eventos de seguridad, métricas del sistema, etc.

- Análisis de registros: Una vez que se recopilan los registros, se deben analizar para detectar anomalías o patrones sospechosos que puedan indicar una amenaza. El análisis puede ser manual o automatizado, utilizando herramientas de análisis de registros o sistemas de detección de intrusiones (IDS).

Por ejemplo, un control detectivo podría buscar patrones de acceso inusuales a archivos confidenciales, intentos de inicio de sesión fallidos desde ubicaciones geográficas inesperadas, o cambios en la configuración del sistema que no se hayan autorizado.

Casos de uso de los controles detectivos

Los controles detectivos se pueden aplicar en una amplia gama de escenarios, incluyendo:

Detección de comportamiento sospechoso

Los controles detectivos pueden ayudar a identificar actividades anómalas, como el acceso a datos confidenciales por parte de usuarios no autorizados, el uso de credenciales comprometidas o la fuga de información sensible. Estos controles son esenciales para detectar y responder a las amenazas internas y externas.

Detección de fraude

Los controles detectivos pueden ayudar a detectar y prevenir el fraude financiero, como el uso de tarjetas de crédito robadas, el acceso no autorizado a cuentas bancarias o la realización de transacciones fraudulentas. Estos controles pueden ser cruciales para proteger los activos financieros de la organización.

Conformidad

Los controles detectivos son esenciales para cumplir con los requisitos de conformidad normativa, como PCI DSS, HIPAA y GDPR. Estos controles ayudan a garantizar la seguridad de los datos sensibles y a prevenir el robo de identidad.

Análisis automatizado

Los controles detectivos pueden utilizar herramientas de análisis automatizado para analizar grandes volúmenes de datos de registros y detectar anomalías o patrones sospechosos. Esto permite a los equipos de seguridad identificar las amenazas de forma más rápida y eficiente.

Tecnologías para la implementación de controles detectivos

Existen diversas tecnologías que se pueden utilizar para implementar controles detectivos, incluyendo:

Servicios de monitoreo

Los servicios de monitoreo son herramientas que analizan los datos de registros y las métricas del sistema para identificar actividades sospechosas. Algunos ejemplos de estos servicios incluyen:

- Amazon GuardDuty: Un servicio de detección de amenazas que utiliza el aprendizaje automático para analizar los registros de AWS y detectar actividades sospechosas.

- Amazon Detective: Un servicio que analiza los registros de AWS para identificar patrones de comportamiento sospechosos y detectar posibles amenazas.

- Amazon Macie: Un servicio de seguridad de datos que utiliza el aprendizaje automático para detectar y proteger los datos confidenciales almacenados en Amazon S

- AWS Security Hub: Un servicio centralizado para administrar el estado de seguridad de las cuentas de AWS y recibir alertas de seguridad de diferentes fuentes, incluyendo GuardDuty, Macie y otros servicios.

AWS Config

AWS Config es un servicio que audita y registra los cambios en la configuración de los recursos de AWS. Esto permite detectar cambios no autorizados en la configuración del sistema y prevenir posibles vulnerabilidades.

AWS Trusted Advisor

AWS Trusted Advisor es un servicio que proporciona recomendaciones para mejorar la seguridad, el rendimiento y el costo de los recursos de AWS. Trusted Advisor puede ayudar a identificar las áreas de riesgo y a implementar medidas de seguridad adicionales.

Amazon Inspector

Amazon Inspector es un servicio que analiza las cargas de trabajo de AWS en busca de vulnerabilidades de seguridad. Inspector puede ayudar a identificar las vulnerabilidades conocidas y a garantizar que los sistemas estén actualizados y seguros.

Beneficios de los controles detectivos

La implementación de controles detectivos ofrece una serie de beneficios importantes, incluyendo:

Menos errores y esfuerzo humano

La automatización de los controles detectivos reduce el riesgo de errores humanos y libera a los equipos de seguridad para que se concentren en tareas más estratégicas. La automatización también permite escalar los controles de forma más eficiente.

Medidas adecuadas contra las posibles amenazas

Los controles detectivos proporcionan información valiosa sobre las amenazas y los riesgos a los que se enfrenta la organización. Esto permite a los equipos de seguridad tomar las medidas adecuadas para mitigar los riesgos y proteger los activos de la organización.

Mejor respuesta a incidentes y gestión de la investigación

Los controles detectivos permiten a los equipos de seguridad responder de forma más rápida y eficiente a los incidentes de seguridad. La automatización de las alertas y notificaciones permite a los equipos de seguridad investigar los incidentes de forma más rápida y eficaz.

Consultas habituales sobre controles detectivos

¿Qué diferencia hay entre los controles detectivos y los controles preventivos?

Los controles preventivos están diseñados para evitar que las amenazas se materialicen, mientras que los controles detectivos se enfocan en detectar las amenazas que ya han ocurrido. Los controles preventivos son como un muro que bloquea el acceso no autorizado, mientras que los controles detectivos son como cámaras de seguridad que registran las actividades sospechosas.

¿Cuáles son algunos ejemplos de controles detectivos?

Algunos ejemplos de controles detectivos incluyen:

- Monitoreo de registros de actividad

- Análisis de eventos de seguridad

- Sistemas de detección de intrusiones (IDS)

- Análisis de comportamiento de usuarios

- Herramientas de detección de malware

- Servicios de monitoreo de seguridad en la nube (como Amazon GuardDuty)

¿Cómo puedo implementar controles detectivos en mi organización?

La implementación de controles detectivos requiere un enfoque estratégico que considere los siguientes pasos:

- Identificar los riesgos: Determine los riesgos específicos a los que se enfrenta su organización y los activos que necesita proteger.

- Seleccionar los controles adecuados: Elija los controles detectivos que sean más apropiados para mitigar los riesgos identificados.

- Implementar los controles: Configure los controles detectivos y asegúrese de que estén funcionando correctamente.

- Monitorear y evaluar: Monitoree el rendimiento de los controles detectivos y evalúe su eficacia de forma regular.

- Mejorar continuamente: Adapte los controles detectivos a medida que cambian los riesgos y las amenazas.

¿Qué es un control detectivo efectivo?

Un control detectivo efectivo debe ser:

- Completo: Debe cubrir todos los riesgos relevantes a los que se enfrenta la organización.

- Preciso: Debe generar alertas precisas y relevantes para los incidentes de seguridad.

- Oportuno: Debe detectar las amenazas de forma rápida y oportuna.

- Escalable: Debe poder manejar el aumento del volumen de datos y las amenazas.

- Gestionable: Debe ser fácil de configurar, administrar y mantener.

Los controles detectivos son una parte esencial de cualquier estrategia de seguridad informática efectiva. Al proporcionar una segunda línea de defensa, los controles detectivos ayudan a detectar y responder a las amenazas que han logrado eludir las medidas preventivas. La implementación de controles detectivos efectivos puede ayudar a proteger los activos de la organización, reducir los riesgos de seguridad y mejorar la respuesta a incidentes.

Artículos Relacionados