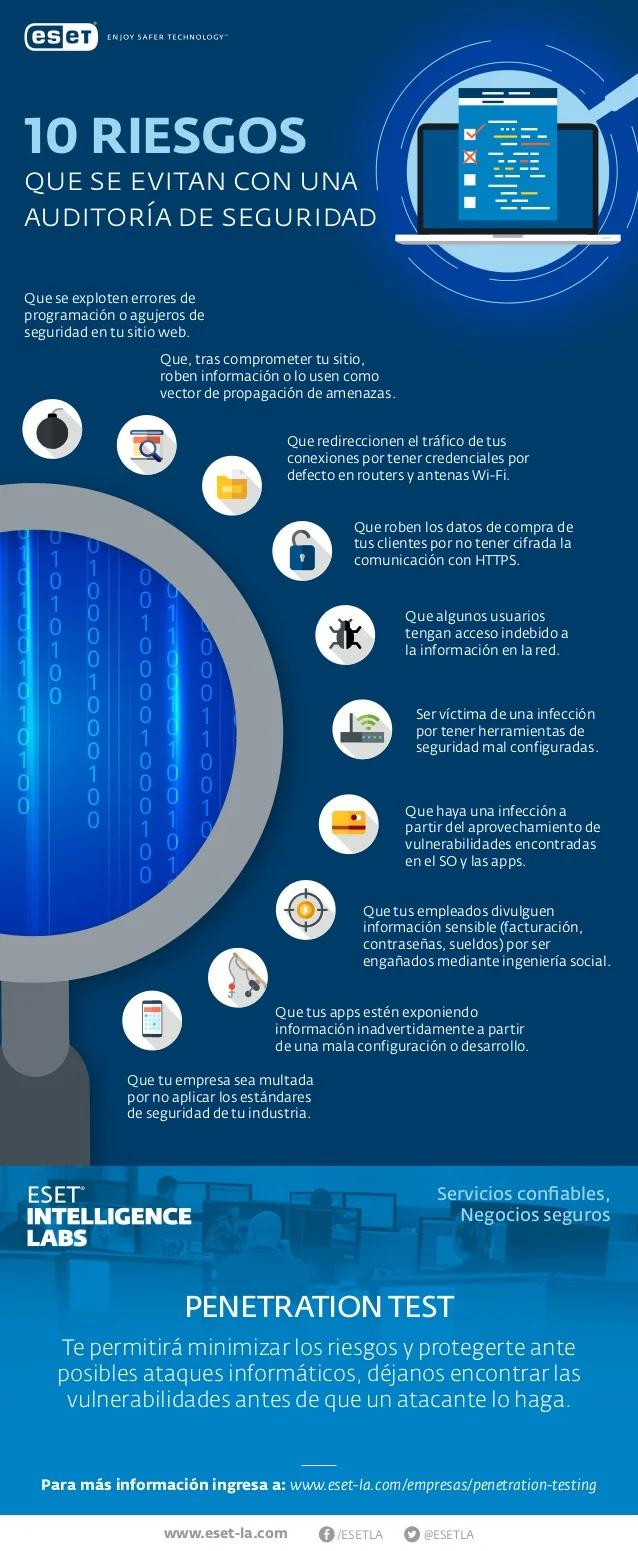

En el entorno digital actual, la seguridad es un tema de vital importancia para individuos y organizaciones. La auditoría de la seguridad juega un papel crucial en la identificación y mitigación de amenazas que pueden comprometer la integridad, confidencialidad y disponibilidad de la información. Este artículo explora las principales amenazas en auditoría de la seguridad, ofreciendo un análisis exhaustivo de cada una y consejos prácticos para protegerse.

Introducción a las Amenazas de Seguridad

Una amenaza de seguridad se refiere a cualquier acción, evento o condición que pueda tener un impacto negativo en los sistemas, datos o recursos de una organización. Estas amenazas pueden provenir de diversas fuentes, incluyendo individuos malintencionados, grupos organizados, errores humanos o incluso eventos naturales.

Las amenazas en auditoría de la seguridad pueden clasificarse en diferentes categorías, como:

- Amenazas físicas: Incluyen accesos no autorizados a instalaciones, robos de dispositivos o destrucción física de equipos.

- Amenazas lógicas: Se refieren a ataques cibernéticos como el malware, el phishing, los ataques de denegación de servicio (DoS) y las intrusiones en sistemas informáticos.

- Amenazas humanas: Incluyen errores del personal, robo interno, sabotaje o divulgación accidental de información confidencial.

- Amenazas naturales: Desastres naturales como incendios, inundaciones o terremotos que pueden afectar la infraestructura tecnológica.

Es fundamental comprender la naturaleza de las amenazas para desarrollar estrategias de seguridad efectivas y proteger los activos digitales de una organización.

Principales Amenazas en Auditoría de la Seguridad

A continuación, se detallan las principales amenazas que enfrentan las organizaciones en el ámbito de la auditoría de la seguridad, junto con consejos para mitigarlas:

Ignorancia y Falta de Conciencia

La ignorancia es una de las mayores amenazas en seguridad. Muchas personas no son conscientes de los riesgos que existen al utilizar dispositivos electrónicos, navegar por internet o interactuar en redes sociales. La falta de conocimiento sobre las prácticas de seguridad básicas puede llevar a errores que expongan a individuos y organizaciones a ataques cibernéticos.

Consejos para Mitigar la Ignorancia:

- Capacitación en seguridad: Implementar programas de capacitación para empleados y usuarios finales sobre las mejores prácticas de seguridad, incluyendo el uso de contraseñas robustas, la identificación de correos electrónicos de phishing y la descarga de software de fuentes confiables.

- Promocionar la cultura de seguridad: Fomentar una cultura de seguridad dentro de la organización, donde los empleados se sientan responsables de proteger la información y reporten cualquier actividad sospechosa.

- Comunicación clara y transparente: Proporcionar información clara y accesible sobre las amenazas de seguridad a los usuarios, incluyendo ejemplos concretos y consejos prácticos para protegerse.

Malware y Bots

El malware es un software malicioso que se instala en los sistemas informáticos sin el conocimiento del usuario. Los bots son programas automatizados que pueden ser controlados por atacantes para realizar acciones maliciosas en masa, como ataques de denegación de servicio (DoS).

Tipos de Malware:

- Virus: Se propagan a través de archivos infectados y pueden dañar los sistemas informáticos.

- Gusanos: Se replican automáticamente y pueden propagarse a través de redes.

- Troyanos: Se disfrazan de software legítimo pero ejecutan acciones maliciosas en segundo plano.

- Spyware: Registra las actividades del usuario y envía la información a los atacantes.

- Ransomware: Bloquea el acceso a los archivos del usuario y exige un pago para liberarlos.

Consejos para Mitigar el Malware y los Bots:

- Software antivirus actualizado: Instalar y mantener actualizado un software antivirus de confianza para detectar y eliminar malware.

- Firewall: Configurar un firewall para bloquear el acceso no autorizado a los sistemas informáticos.

- Precaución con las descargas: Descargar software solo de fuentes confiables y evitar abrir archivos adjuntos sospechosos en correos electrónicos.

- Actualizaciones de software: Mantener los sistemas operativos y las aplicaciones actualizados con las últimas actualizaciones de seguridad.

- Monitoreo de la red: Implementar sistemas de monitoreo de la red para detectar actividades sospechosas y responder rápidamente a los incidentes.

Phishing

El phishing es una técnica que utiliza correos electrónicos o mensajes falsos para engañar a los usuarios y obtener información confidencial, como contraseñas, datos de tarjetas de crédito o información personal.

Ejemplos de Phishing:

- Correos electrónicos falsos: Se envían correos electrónicos que parecen provenir de bancos, empresas o instituciones gubernamentales, solicitando información personal o pidiendo que se haga clic en un enlace malicioso.

- Sitios web falsos: Se crean sitios web que imitan a sitios legítimos para robar las credenciales de acceso de los usuarios.

- Mensajes de texto falsos: Se envían mensajes de texto que solicitan información personal o que dirigen a los usuarios a sitios web maliciosos.

Consejos para Mitigar el Phishing:

- Verificar la fuente: Prestar atención al remitente del correo electrónico o mensaje de texto y verificar la autenticidad del sitio web antes de ingresar información personal.

- No hacer clic en enlaces sospechosos: Evitar hacer clic en enlaces en correos electrónicos o mensajes de texto que parezcan sospechosos o que no se esperen.

- Mantener las contraseñas seguras: Utilizar contraseñas robustas y únicas para cada cuenta en línea.

- Capacitación en phishing: Implementar programas de capacitación para empleados y usuarios finales sobre cómo identificar y evitar el phishing.

- Filtros de spam: Utilizar filtros de spam para bloquear correos electrónicos no deseados y sospechosos.

Spam (Correo no Deseado)

El spam es correo electrónico no solicitado que se envía a gran escala. Puede ser utilizado para promocionar productos o servicios, difundir malware o realizar estafas.

Consejos para Mitigar el Spam:

- Filtros de spam: Utilizar filtros de spam para bloquear correos electrónicos no deseados.

- No responder al spam: Evitar responder a correos electrónicos de spam, ya que esto puede confirmar que la dirección de correo electrónico es válida y aumentar la cantidad de spam recibido.

- Marcar como spam: Marcar los correos electrónicos de spam como spam en el proveedor de correo electrónico para ayudar a mejorar los filtros de spam.

- Utilizar una dirección de correo electrónico separada: Utilizar una dirección de correo electrónico separada para registrarse en sitios web o servicios que puedan generar spam.

Redes Inseguras

Las redes inalámbricas (Wi-Fi) pueden ser vulnerables a los ataques si no están protegidas adecuadamente. Los atacantes pueden interceptar la información que se transmite a través de una red Wi-Fi insegura, como contraseñas, datos de tarjetas de crédito o información personal.

Consejos para Mitigar las Redes Inseguras:

- Utilizar contraseñas robustas: Establecer contraseñas robustas y únicas para las redes Wi-Fi.

- Activar el cifrado WPA2/3: Configurar el cifrado WPA2/3 para proteger la información que se transmite a través de la red Wi-Fi.

- Utilizar redes privadas virtuales (VPN): Utilizar una VPN para encriptar el tráfico de internet y proteger la información de los ataques.

- Evitar las redes Wi-Fi públicas: Evitar utilizar redes Wi-Fi públicas, especialmente en lugares como aeropuertos, cafés o parques, ya que pueden ser menos seguras.

Pérdida o Robo de Dispositivos

La pérdida o robo de dispositivos como laptops, teléfonos inteligentes o tabletas puede resultar en la exposición de información confidencial. Los atacantes pueden acceder a los datos almacenados en estos dispositivos si no están protegidos adecuadamente.

Consejos para Mitigar la Pérdida o Robo de Dispositivos:

- Contraseñas robustas: Establecer contraseñas robustas para los dispositivos móviles y las computadoras portátiles.

- Cifrado de datos: Cifrar los datos almacenados en los dispositivos para protegerlos en caso de pérdida o robo.

- Seguimiento de dispositivos: Utilizar herramientas de seguimiento de dispositivos para localizar los dispositivos perdidos o robados.

- Borrado remoto: Configurar la opción de borrado remoto para eliminar los datos del dispositivo en caso de pérdida o robo.

- Autenticación de dos factores: Activar la autenticación de dos factores para las cuentas en línea y los dispositivos móviles.

Ataques por Wi-Fi

Los ataques por Wi-Fi se producen cuando los atacantes se aprovechan de la vulnerabilidad de las redes inalámbricas para interceptar la información o instalar malware en los dispositivos de los usuarios.

Tipos de Ataques por Wi-Fi:

- Ataques de Man-in-the-Middle (MitM): Los atacantes interceptan la comunicación entre dos dispositivos para robar información confidencial.

- Ataques de Denegación de Servicio (DoS): Los atacantes inundan la red con tráfico malicioso para impedir que los dispositivos se conecten a internet.

- Ataques de Sniffing: Los atacantes capturan el tráfico de red para obtener información confidencial.

Consejos para Mitigar los Ataques por Wi-Fi:

- Utilizar una VPN: Utilizar una VPN para encriptar el tráfico de internet y proteger la información de los ataques.

- Evitar las redes Wi-Fi públicas: Evitar utilizar redes Wi-Fi públicas, especialmente en lugares como aeropuertos, cafés o parques, ya que pueden ser menos seguras.

- Activar el cifrado WPA2/3: Configurar el cifrado WPA2/3 para proteger la información que se transmite a través de la red Wi-Fi.

- Mantener los sistemas operativos y las aplicaciones actualizados: Mantener los sistemas operativos y las aplicaciones actualizados con las últimas actualizaciones de seguridad.

- Utilizar software antivirus: Instalar y mantener actualizado un software antivirus de confianza para detectar y eliminar malware.

Impacto de las Amenazas en Auditoría de la Seguridad

Las amenazas en auditoría de la seguridad pueden tener un impacto significativo en las organizaciones, incluyendo:

- Pérdida de datos confidenciales: La exposición de datos confidenciales, como información financiera, datos personales o enigmas comerciales, puede resultar en daños financieros, legales y reputacionales.

- Interrupción de las operaciones: Los ataques cibernéticos pueden interrumpir las operaciones de una organización, causando pérdida de productividad, tiempo de inactividad y costes de recuperación.

- Pérdida de confianza: La exposición de datos o la interrupción de las operaciones pueden erosionar la confianza de los clientes, socios y empleados en la organización.

- Daños financieros: Los ataques cibernéticos pueden resultar en daños financieros por pérdida de ingresos, costes de recuperación, multas legales y sanciones.

- Daños reputacionales: Los ataques cibernéticos pueden dañar la reputación de una organización, lo que puede afectar su capacidad para atraer clientes, inversores y talento.

Recomendaciones para una Auditoría de la Seguridad Efectiva

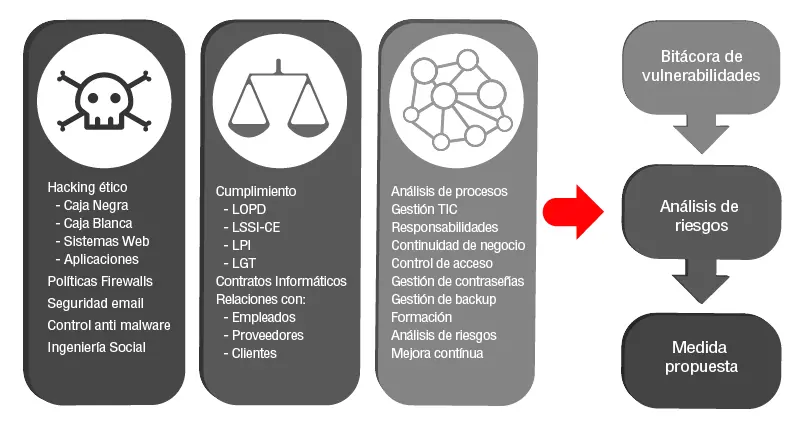

Para mitigar las amenazas en auditoría de la seguridad, las organizaciones deben implementar un enfoque integral que incluya:

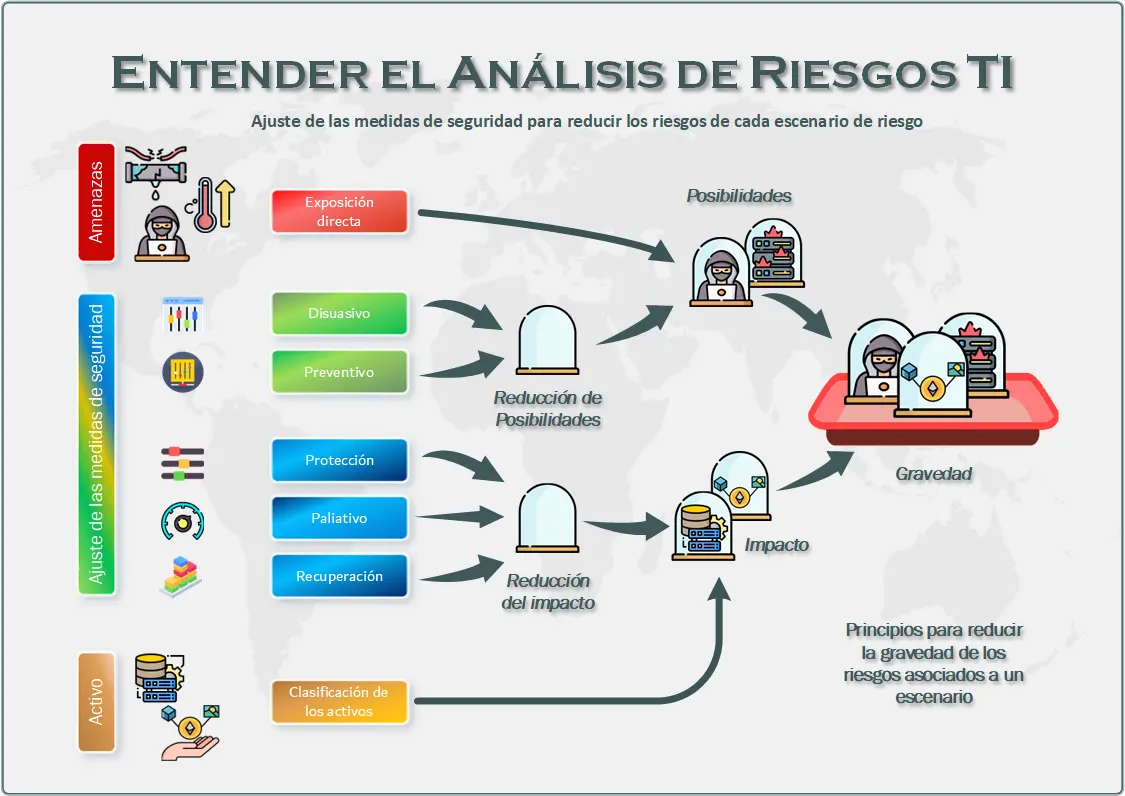

- Evaluación de riesgos: Identificar las amenazas y vulnerabilidades que enfrentan la organización y evaluar el impacto potencial de cada amenaza.

- Implementación de controles de seguridad: Implementar controles de seguridad para mitigar las amenazas identificadas, incluyendo controles técnicos, administrativos y físicos.

- Monitoreo y respuesta a incidentes: Monitorear continuamente los sistemas y las redes para detectar actividades sospechosas y responder rápidamente a los incidentes de seguridad.

- Capacitación y concienciación: Capacitar a los empleados sobre las mejores prácticas de seguridad y concienciarlos sobre las amenazas de seguridad.

- Auditoria regular: Realizar auditorías regulares de la seguridad para evaluar la eficacia de los controles de seguridad y identificar las áreas de mejora.

Sobre Amenazas en Auditoría de la Seguridad

¿Qué es un ataque de denegación de servicio (DoS)?

Un ataque de denegación de servicio (DoS) es un ataque que tiene como objetivo impedir que los usuarios legítimos accedan a un servicio o recurso en línea. Los atacantes inundan el servidor con solicitudes maliciosas para sobrecargarlo y hacerlo inaccesible para los usuarios legítimos.

¿Cómo puedo protegerme del phishing?

Para protegerse del phishing, es importante verificar la fuente del correo electrónico o mensaje de texto, no hacer clic en enlaces sospechosos, mantener las contraseñas seguras y utilizar filtros de spam.

¿Qué es una VPN y cómo funciona?

Una VPN (Red Privada Virtual) es un servicio que encripta el tráfico de internet y lo enruta a través de un servidor seguro. Esto protege la información de los ataques y la hace más difícil de interceptar. Las VPN son especialmente útiles para proteger la información cuando se utiliza una red Wi-Fi pública.

¿Qué es la autenticación de dos factores?

La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas de identificación para acceder a una cuenta o dispositivo. Por ejemplo, podría requerir una contraseña y un código de verificación que se envía al teléfono del usuario. La 2FA hace que las cuentas sean más seguras porque dificulta que los atacantes accedan a ellas, incluso si tienen la contraseña.

¿Cómo puedo saber si mi dispositivo ha sido infectado con malware?

Hay varios signos que pueden indicar que su dispositivo ha sido infectado con malware, como un rendimiento lento, ventanas emergentes inesperadas, programas que se inician solos, archivos que desaparecen o cambios en el comportamiento del navegador web. Si sospecha que su dispositivo ha sido infectado, es importante ejecutar un análisis de malware con un software antivirus actualizado.

Las amenazas en auditoría de la seguridad son una realidad que enfrentan las organizaciones en el entorno digital. Es fundamental comprender la naturaleza de las amenazas, implementar controles de seguridad robustos y mantener una cultura de seguridad dentro de la organización. Al adoptar un enfoque proactivo y estratégico, las organizaciones pueden mitigar los riesgos y proteger sus activos digitales de los ataques cibernéticos.

Artículos Relacionados