MikroTik es un sistema operativo de red popular y potente que ofrece una amplia gama de funciones para administrar redes de todos los tamaños. Sin embargo, como cualquier sistema complejo, MikroTik requiere una gestión y mantenimiento adecuados para garantizar su seguridad, rendimiento y estabilidad. Una auditoría de MikroTik es esencial para cualquier administrador de red que busca optimizar su sistema, identificar posibles problemas de seguridad y garantizar que su red funcione sin problemas.

En esta información, exploraremos los diferentes aspectos de una auditoría de MikroTik, desde la evaluación de la configuración hasta el análisis del rendimiento y la seguridad. Aprenderás a identificar posibles puntos débiles, implementar mejores prácticas y optimizar tu sistema de MikroTik para un rendimiento óptimo.

- Introducción a la Auditoría de MikroTik

- Cómo Auditar la Configuración de MikroTik

- Cómo Auditar el Rendimiento de MikroTik

- Cómo Auditar la Seguridad de MikroTik

- Cómo Auditar la Estabilidad de MikroTik

- Herramientas para Auditar MikroTik

- Recomendaciones para la Auditoría de MikroTik

- Consultas Habituales

Introducción a la Auditoría de MikroTik

Una auditoría de MikroTik es un proceso sistemático que implica analizar la configuración del sistema, el rendimiento, la seguridad y la estabilidad. El objetivo es identificar posibles problemas, riesgos y áreas de mejora para optimizar la red y garantizar su funcionamiento sin problemas.

Una auditoría completa de MikroTik debe incluir los siguientes pasos:

- Revisión de la configuración: Verificar la configuración del sistema para identificar errores, inconsistencias, configuraciones desactualizadas o inseguras.

- Análisis del rendimiento: Evaluar el rendimiento de la red, como la velocidad de conexión, el uso de ancho de banda, la latencia y la disponibilidad.

- Evaluación de la seguridad: Revisar la configuración de seguridad del sistema para identificar posibles vulnerabilidades, como contraseñas débiles, puertos abiertos innecesariamente, o falta de actualizaciones de seguridad.

- Análisis de la estabilidad: Evaluar la estabilidad del sistema, buscando errores, bloqueos o problemas de rendimiento.

Al realizar una auditoría de MikroTik, tener en cuenta los siguientes objetivos:

- Identificar posibles problemas: Detectar errores de configuración, vulnerabilidades de seguridad y otros problemas que puedan afectar el rendimiento y la estabilidad de la red.

- Mejorar la seguridad: Implementar medidas de seguridad para proteger la red de amenazas externas y garantizar la confidencialidad de los datos.

- Optimizar el rendimiento: Ajustar la configuración del sistema para mejorar la velocidad de conexión, la latencia y el uso del ancho de banda.

- Asegurar la estabilidad: Identificar y resolver problemas que puedan afectar la estabilidad del sistema, como errores, bloqueos o problemas de rendimiento.

Cómo Auditar la Configuración de MikroTik

La configuración de MikroTik es el núcleo de su funcionamiento. Una configuración correcta es esencial para un rendimiento óptimo, seguridad y estabilidad. La auditoría de la configuración implica revisar cada aspecto del sistema, desde la configuración básica hasta las reglas de firewall y las políticas de acceso.

Revisar la Configuración Básica

Comience por revisar la configuración básica del sistema. Esto incluye:

- Nombre del dispositivo: Asegúrese de que el nombre del dispositivo sea descriptivo y fácil de recordar.

- Dirección IP: Verifique que la dirección IP esté correctamente configurada y sea accesible desde la red.

- Mascara de subred: Asegúrese de que la máscara de subred sea correcta y esté configurada correctamente.

- Puerta de enlace: Verifique que la puerta de enlace esté configurada correctamente y permita la comunicación con otras redes.

- Servidor DNS: Asegúrese de que los servidores DNS estén configurados correctamente para la resolución de nombres.

- Contraseña del sistema: Verifique que la contraseña del sistema sea segura y no sea fácil de adivinar.

Analizar las Reglas de Firewall

Las reglas de firewall son esenciales para proteger la red de ataques externos. Asegúrese de que las reglas de firewall estén configuradas correctamente para permitir el tráfico deseado y bloquear el tráfico no deseado.

- Reglas de entrada: Revise las reglas de entrada para asegurarse de que solo el tráfico deseado pueda acceder a la red.

- Reglas de salida: Verifique las reglas de salida para asegurarse de que solo el tráfico deseado pueda salir de la red.

- Puertos abiertos: Asegúrese de que solo los puertos necesarios estén abiertos al tráfico externo.

- Reglas de NAT: Verifique las reglas de NAT para asegurarse de que la traducción de direcciones esté configurada correctamente.

Evaluar las Políticas de Acceso

Las políticas de acceso controlan quién puede acceder a la red y qué recursos pueden acceder. Asegúrese de que las políticas de acceso estén configuradas correctamente para garantizar la seguridad y el control de acceso.

- Usuarios y grupos: Verifique los usuarios y grupos para asegurarse de que tienen los permisos adecuados.

- Políticas de acceso: Revise las políticas de acceso para asegurarse de que solo los usuarios autorizados puedan acceder a los recursos.

- Autenticación: Asegúrese de que la autenticación esté configurada correctamente para garantizar que solo los usuarios autorizados puedan acceder a la red.

Revisar las Configuraciones de VPN

Si utiliza VPN, asegúrese de que la configuración de VPN sea segura y esté correctamente configurada.

- Protocolo VPN: Verifique que el protocolo VPN sea seguro y esté configurado correctamente.

- Cifrado: Asegúrese de que el cifrado de VPN esté habilitado y sea lo suficientemente fuerte.

- Credenciales de VPN: Verifique que las credenciales de VPN sean seguras y no sean fáciles de adivinar.

Verificar las Configuraciones de Wireless

Si utiliza una red inalámbrica, asegúrese de que la configuración de la red inalámbrica sea segura y esté correctamente configurada.

- Nombre de la red (SSID): Asegúrese de que el nombre de la red sea único y no sea fácil de adivinar.

- Contraseña de la red: Verifique que la contraseña de la red sea segura y no sea fácil de adivinar.

- Cifrado: Asegúrese de que el cifrado de la red inalámbrica esté habilitado y sea lo suficientemente fuerte.

- Seguridad: Verifique que la configuración de seguridad de la red inalámbrica esté configurada correctamente para evitar ataques no autorizados.

Cómo Auditar el Rendimiento de MikroTik

Un rendimiento óptimo es crucial para una red MikroTik. Una auditoría de rendimiento implica analizar la velocidad de conexión, el uso de ancho de banda, la latencia y la disponibilidad de la red.

Medir la Velocidad de Conexión

La velocidad de conexión es un indicador clave del rendimiento de la red. Puede utilizar herramientas como iPerf o Speedtest para medir la velocidad de conexión.

iPerf es una herramienta de línea de comandos que se puede usar para medir la velocidad de conexión entre dos dispositivos. Puede descargar iPerf desde el sitio web oficial de iPerf.

Speedtest es una herramienta web que se puede usar para medir la velocidad de conexión a Internet. Puede acceder a Speedtest desde el sitio web oficial de Speedtest.

Analizar el Uso de Ancho de Banda

El uso de ancho de banda es otro indicador importante del rendimiento de la red. Puede utilizar las herramientas de monitoreo de MikroTik para analizar el uso de ancho de banda.

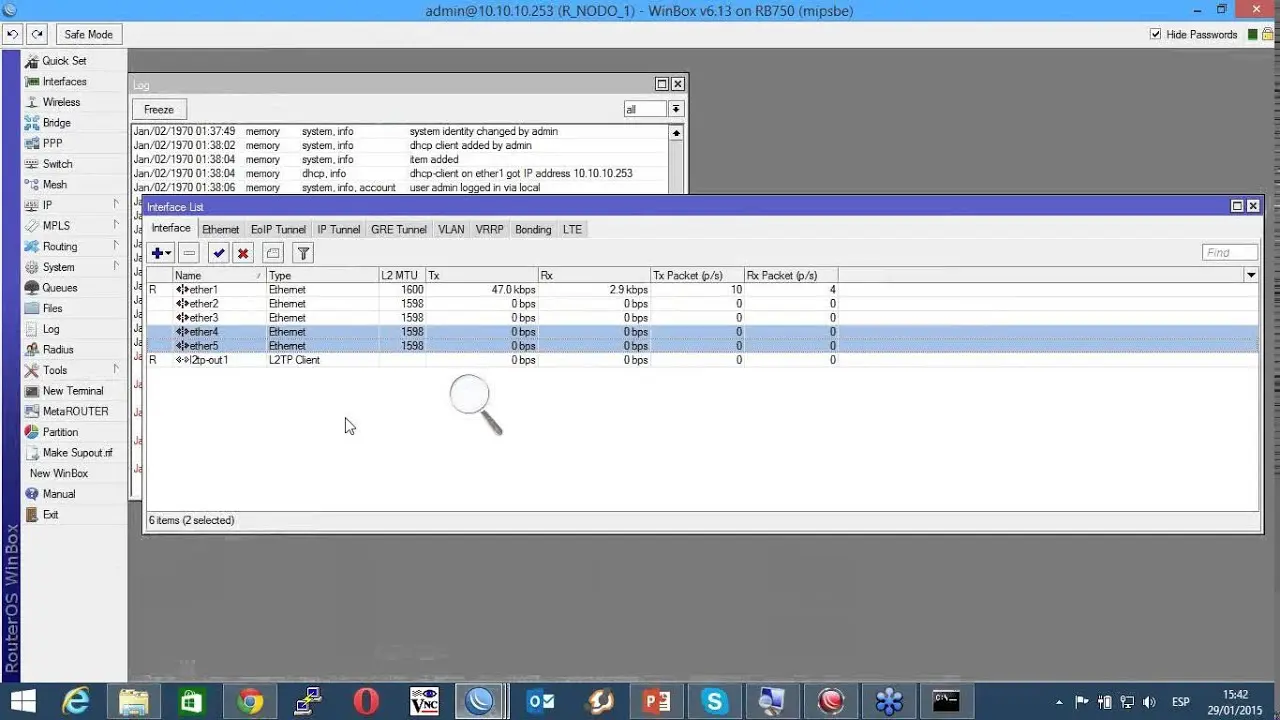

Puede acceder a las herramientas de monitoreo de MikroTik desde el menú Monitor en Winbox. Las herramientas de monitoreo muestran el uso de ancho de banda por interfaz, el uso de ancho de banda por protocolo y el uso de ancho de banda por dirección IP.

Evaluar la Latencia

La latencia es el tiempo que tarda un paquete de datos en viajar de un dispositivo a otro. Una latencia baja es importante para aplicaciones como juegos en línea y videoconferencias.

Puede utilizar herramientas como Ping o Traceroute para evaluar la latencia.

Ping es una herramienta de línea de comandos que se puede usar para enviar paquetes ICMP a un dispositivo y medir el tiempo que tarda en responder.

Traceroute es una herramienta de línea de comandos que se puede usar para rastrear la ruta que toma un paquete de datos de un dispositivo a otro.

Revisar la Disponibilidad

La disponibilidad es la cantidad de tiempo que la red está disponible para los usuarios. Una disponibilidad alta es esencial para las redes críticas para el negocio.

Puede utilizar las herramientas de monitoreo de MikroTik para revisar la disponibilidad de la red. Las herramientas de monitoreo muestran el estado de las interfaces, el estado de los servicios y el estado de los dispositivos.

Cómo Auditar la Seguridad de MikroTik

La seguridad es un aspecto crucial de cualquier red MikroTik. Una auditoría de seguridad implica revisar la configuración de seguridad del sistema para identificar posibles vulnerabilidades.

Verificar las Actualizaciones de Seguridad

Las actualizaciones de seguridad son esenciales para proteger la red de amenazas externas. Asegúrese de que el sistema MikroTik esté actualizado con las últimas actualizaciones de seguridad.

Puede descargar las últimas actualizaciones de seguridad desde el sitio web oficial de MikroTik.

Revisar las Contraseñas

Las contraseñas débiles son una de las vulnerabilidades de seguridad más comunes. Asegúrese de que todas las contraseñas del sistema MikroTik sean seguras y no sean fáciles de adivinar.

Utilice contraseñas largas y complejas que incluyan una combinación de letras mayúsculas, minúsculas, números y símbolos.

Evaluar los Puertos Abiertos

Los puertos abiertos son puntos de acceso potenciales para los atacantes. Asegúrese de que solo los puertos necesarios estén abiertos al tráfico externo.

Puede utilizar herramientas como Nmap para escanear los puertos abiertos en el sistema MikroTik.

Analizar el Firewall

El firewall es una de las líneas de defensa más importantes contra los ataques externos. Asegúrese de que el firewall esté configurado correctamente para bloquear el tráfico no deseado.

Revise las reglas de firewall para asegurarse de que solo el tráfico deseado pueda acceder a la red.

Revisar las Configuraciones de SSH

SSH es un protocolo seguro que se puede utilizar para acceder al sistema MikroTik de forma remota. Asegúrese de que la configuración de SSH sea segura y esté correctamente configurada.

Utilice una contraseña segura para SSH y deshabilite el acceso de raíz a través de SSH.

Verificar las Configuraciones de VPN

Si utiliza VPN, asegúrese de que la configuración de VPN sea segura y esté correctamente configurada.

Utilice un protocolo VPN seguro, como OpenVPN o WireGuard, y habilite el cifrado de VPN.

Evaluar las Configuraciones de Wireless

Si utiliza una red inalámbrica, asegúrese de que la configuración de la red inalámbrica sea segura y esté correctamente configurada.

Utilice un cifrado fuerte, como WPA2 o WPA3, y cambie la contraseña de la red inalámbrica con regularidad.

Cómo Auditar la Estabilidad de MikroTik

La estabilidad es esencial para una red MikroTik. Una auditoría de estabilidad implica buscar errores, bloqueos o problemas de rendimiento.

Revisar los Registros del Sistema

Los registros del sistema contienen información sobre los eventos que se han producido en el sistema. Revise los registros del sistema para buscar errores, bloqueos o problemas de rendimiento.

Puede acceder a los registros del sistema desde el menú Log en Winbox.

Monitorear el Uso de la CPU y la Memoria

El uso de la CPU y la memoria puede indicar problemas de rendimiento. Monitoree el uso de la CPU y la memoria para asegurarse de que el sistema no esté sobrecargado.

Puede monitorear el uso de la CPU y la memoria desde el menú Monitor en Winbox.

Evaluar la Disponibilidad

La disponibilidad es la cantidad de tiempo que la red está disponible para los usuarios. Una disponibilidad alta es esencial para las redes críticas para el negocio.

Puede utilizar las herramientas de monitoreo de MikroTik para revisar la disponibilidad de la red. Las herramientas de monitoreo muestran el estado de las interfaces, el estado de los servicios y el estado de los dispositivos.

Revisar las Configuraciones de Redundancia

La redundancia es esencial para garantizar la disponibilidad de la red en caso de falla. Asegúrese de que la configuración de redundancia esté correctamente configurada.

Puede utilizar las funciones de redundancia de MikroTik, como el enrutamiento de respaldo y el equilibrio de carga, para garantizar la disponibilidad de la red.

Herramientas para Auditar MikroTik

Existen varias herramientas que puede utilizar para auditar MikroTik. Algunas de las herramientas más populares incluyen:

- Winbox: La herramienta de administración gráfica de MikroTik.

- MikroTik RouterOS: El sistema operativo de MikroTik.

- Nmap: Una herramienta de escaneo de puertos.

- iPerf: Una herramienta de prueba de rendimiento.

- Speedtest: Una herramienta de prueba de velocidad de Internet.

- Ping: Una herramienta de prueba de latencia.

- Traceroute: Una herramienta de rastreo de rutas.

Recomendaciones para la Auditoría de MikroTik

Aquí hay algunas recomendaciones para la auditoría de MikroTik:

- Documente todo: Documente la configuración del sistema, los problemas encontrados y las soluciones implementadas.

- Realice la auditoría de forma regular: Realice la auditoría de forma regular para garantizar que el sistema esté seguro, estable y funcione correctamente.

- Utilice herramientas de automatización: Utilice herramientas de automatización para simplificar el proceso de auditoría.

- Capacite a su equipo: Capacite a su equipo sobre las mejores prácticas de seguridad y administración de MikroTik.

Consultas Habituales

¿Qué es la auditoría de MikroTik?

Una auditoría de MikroTik es un proceso sistemático para analizar la configuración, el rendimiento, la seguridad y la estabilidad del sistema MikroTik. El objetivo es identificar posibles problemas, riesgos y áreas de mejora para optimizar la red y garantizar su funcionamiento sin problemas.

¿Por qué es importante auditar MikroTik?

Auditar MikroTik es importante para garantizar la seguridad, el rendimiento y la estabilidad de la red. Una auditoría puede identificar posibles problemas de seguridad, como contraseñas débiles, puertos abiertos innecesariamente, o falta de actualizaciones de seguridad. También puede identificar problemas de rendimiento, como la velocidad de conexión lenta, la latencia alta o el uso excesivo del ancho de banda.

¿Cómo puedo auditar MikroTik?

Puede auditar MikroTik utilizando herramientas como Winbox, MikroTik RouterOS, Nmap, iPerf, Speedtest, Ping y Traceroute. También puede revisar los registros del sistema, monitorear el uso de la CPU y la memoria, y evaluar la disponibilidad de la red.

¿Con qué frecuencia debo auditar MikroTik?

Recomendamos auditar MikroTik al menos una vez al año, o con mayor frecuencia si hay cambios significativos en la configuración o el uso de la red.

¿Qué puedo hacer si encuentro problemas durante la auditoría de MikroTik?

Si encuentra problemas durante la auditoría de MikroTik, debe solucionarlos lo antes posible. Puede utilizar los registros del sistema, las herramientas de diagnóstico y la documentación de MikroTik para solucionar los problemas.

Una auditoría de MikroTik es esencial para cualquier administrador de red que busca optimizar su sistema, identificar posibles problemas de seguridad y garantizar que su red funcione sin problemas. Al seguir los pasos descritos en esta tutorial, puede realizar una auditoría completa de su sistema MikroTik y garantizar que su red sea segura, estable y funcione correctamente.

Artículos Relacionados