En la era digital, la información es un activo invaluable para cualquier organización. La seguridad de los sistemas informáticos se ha convertido en una prioridad absoluta, ya que los ataques cibernéticos son cada vez más sofisticados y frecuentes. La seguridad lógica juega un papel fundamental en la protección de la información y los sistemas, ya que se centra en la protección de los datos y los procesos que los manipulan, independientemente del hardware físico que los aloja.

Tipos de Amenazas Informáticas

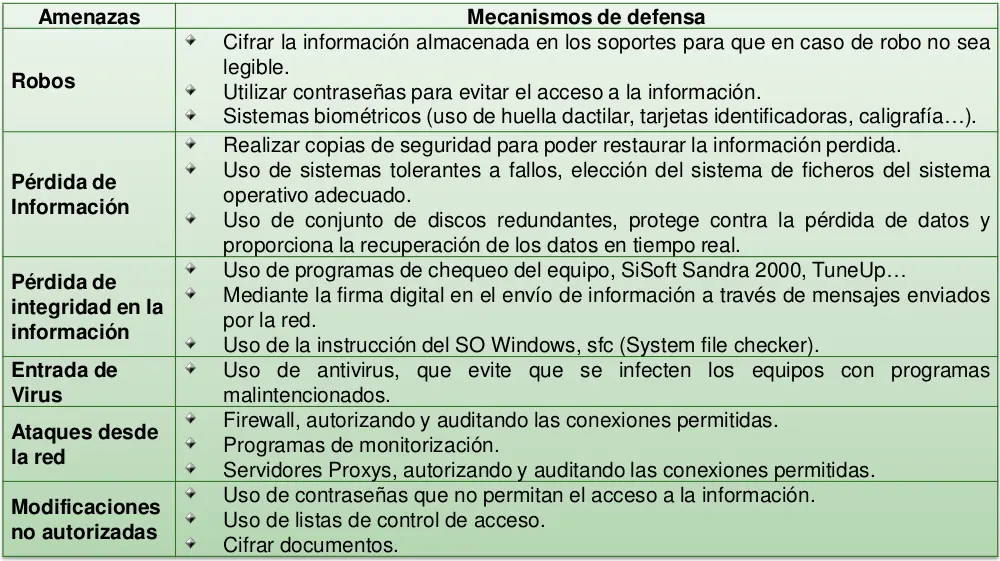

Las amenazas informáticas pueden clasificarse en diferentes categorías, cada una con sus características y riesgos específicos. Estas categorías nos ayudan a comprender mejor las vulnerabilidades a las que se enfrentan las organizaciones y a establecer estrategias de seguridad más efectivas.

Amenazas Externas

Las amenazas externas provienen de fuentes ajenas a la organización. Estas amenazas pueden ser intencionales, como los ataques de hackers, o accidentales, como errores de configuración o vulnerabilidades del software. Algunos ejemplos de amenazas externas incluyen:

- Malware: Virus, gusanos, troyanos y ransomware que pueden infectar sistemas, robar información o bloquear el acceso a los datos.

- Phishing: Ataques que buscan engañar a los usuarios para que revelen información confidencial, como contraseñas o datos bancarios, a través de correos electrónicos o sitios web falsos.

- Ataques de denegación de servicio (DoS): Intentos de sobrecargar un servidor o red con solicitudes de conexión, impidiendo que los usuarios legítimos accedan a los servicios.

- Ataques de ingeniería social: Técnicas de manipulación para obtener información confidencial de los usuarios, aprovechando su confianza o ignorancia.

Amenazas Internas

Las amenazas internas provienen de fuentes dentro de la organización, como empleados, contratistas o socios comerciales. Estas amenazas pueden ser intencionales, por ejemplo, un empleado descontento que busca venganza, o accidentales, como un error humano al configurar un sistema.

Es importante diferenciar entre insiders y amenazas internas. Un insider es una persona que tiene un conocimiento profundo de la organización por haber trabajado o trabajar en ella y que busca un beneficio personal, como robar información o dinero, o causar daño a la empresa.

Las amenazas internas pueden ser muy difíciles de detectar, ya que los atacantes tienen acceso legítimo a los sistemas y pueden aprovechar las vulnerabilidades internas. Es fundamental implementar políticas de seguridad que minimicen los riesgos de amenazas internas, como la formación en seguridad para los empleados, la verificación de antecedentes y la monitorización de las actividades de los usuarios.

Amenazas Físicas

Las amenazas físicas afectan al hardware y la infraestructura física de los sistemas informáticos. Estos ataques pueden ser intencionales, como un robo de equipos o un sabotaje, o accidentales, como un incendio o una inundación.

Algunos ejemplos de amenazas físicas incluyen:

- Fallos en los dispositivos: Daños en los discos duros, en el cableado, en los procesadores, errores de funcionamiento de la memoria o problemas en el suministro de energía.

- Actos hostiles: Robo, fraude o sabotaje.

- Irregularidades en el control de accesos: Manipulación de vigilantes, de detectores de metales o de sistemas biométricos.

- Catástrofes naturales: Terremotos, inundaciones o huracanes.

Amenazas Lógicas

Las amenazas lógicas afectan a la parte lógica de los sistemas informáticos, es decir, los datos, el software y las redes, sin dañar el hardware físico. Estos ataques pueden ser intencionales, como la instalación de malware o la modificación de datos, o accidentales, como errores de configuración o de programación.

Algunos ejemplos de amenazas lógicas incluyen:

- Malware: Virus, gusanos, troyanos y ransomware que pueden infectar sistemas, robar información o bloquear el acceso a los datos.

- Programas no testeados: Software con errores de programación que pueden provocar fallos en el sistema o permitir el acceso no autorizado.

- Errores humanos: Errores de los usuarios o operadores al configurar o utilizar los sistemas.

- Mal uso de la tecnología: Navegación insegura en internet, descarga de archivos de fuentes no confiables o uso de contraseñas débiles.

- Fraudes y estafas: Intentos de engañar a los usuarios para que revelen información confidencial o para que realicen transacciones fraudulentas.

- Accesos no autorizados: Intentos de obtener acceso a sistemas o datos sin autorización.

La Seguridad Lógica como Estrategia de Protección

La seguridad lógica se centra en la protección de los datos y los procesos que los manipulan, independientemente del hardware físico que los aloja. Se basa en la implementación de medidas de seguridad que controlan el acceso a los sistemas y datos, protegen la información de accesos no autorizados, evitan la modificación o eliminación de datos y garantizan la integridad de los sistemas.

Algunos ejemplos de medidas de seguridad lógica incluyen:

- Control de acceso: Autenticación de usuarios mediante contraseñas, tokens de seguridad o biometría, para verificar la identidad de los usuarios que intentan acceder a los sistemas.

- Autorización: Asignación de permisos específicos a los usuarios, limitando su acceso a los datos y funciones que necesitan para realizar sus tareas.

- Cifrado: Transformación de la información en un código incomprensible para protegerla de accesos no autorizados.

- Firewall: Software o hardware que actúa como barrera entre la red interna y el entorno exterior, bloqueando el acceso no autorizado a los sistemas.

- Antivirus: Software que detecta y elimina virus, gusanos, troyanos y otros tipos de malware.

- Detección de intrusiones (IDS): Sistema que monitoriza la actividad de la red para detectar patrones sospechosos e informar de posibles ataques.

- Prevención de pérdida de datos (DLP): Software que detecta y bloquea la salida de información confidencial de la organización.

- Controles de acceso físico: Puertas con cerraduras, cámaras de seguridad, sensores de movimiento y otros controles físicos para proteger el acceso a los sistemas y la información.

Auditoría Informática: Evaluando la Seguridad Lógica

La auditoría informática es un proceso sistemático que evalúa la seguridad de los sistemas informáticos. Esta evaluación incluye la revisión de políticas de seguridad, la configuración de los sistemas, la implementación de controles de seguridad y la detección de posibles vulnerabilidades. La auditoría informática es esencial para garantizar que las medidas de seguridad son efectivas y que los sistemas están protegidos de amenazas.

Los objetivos principales de la auditoría informática son:

- Evaluar la eficacia de los controles de seguridad: Verificar que los controles de seguridad implementados están funcionando correctamente y que cumplen con los requisitos de seguridad de la organización.

- Identificar las vulnerabilidades: Detectar posibles puntos débiles en los sistemas y en la configuración de los controles de seguridad.

- Evaluar el cumplimiento de las políticas de seguridad: Verificar que los usuarios y los administradores están cumpliendo con las políticas de seguridad de la organización.

- Mejorar la seguridad de los sistemas: Proporcionar recomendaciones para mejorar la seguridad de los sistemas y mitigar los riesgos identificados.

Las auditorías informáticas pueden ser realizadas por auditores internos o externos, y pueden enfocarse en diferentes áreas, como la seguridad de las redes, la seguridad de los sistemas operativos, la seguridad de las bases de datos o la seguridad de las aplicaciones. La frecuencia de las auditorías informáticas dependerá de los riesgos específicos a los que se enfrenta la organización y de los requisitos legales o regulatorios aplicables.

La Importancia de la Formación en Seguridad Lógica

La formación en seguridad lógica es crucial para concienciar a los usuarios sobre las amenazas informáticas y para enseñarles cómo protegerse de ellas. La formación debe incluir temas como:

- Tipos de amenazas informáticas: Explicar los diferentes tipos de amenazas informáticas y cómo se pueden manifestar.

- Prácticas de seguridad: Enseñar a los usuarios cómo proteger sus contraseñas, cómo navegar de forma segura en internet, cómo identificar correos electrónicos de phishing y cómo evitar la descarga de archivos de fuentes no confiables.

- Políticas de seguridad de la organización: Explicar las políticas de seguridad de la organización y las consecuencias de no seguirlas.

- Procedimientos de respuesta a incidentes: Enseñar a los usuarios qué hacer en caso de que se produzca un incidente de seguridad.

La formación en seguridad lógica debe ser un proceso continuo, ya que las amenazas informáticas están en constante evolución. Las organizaciones deben actualizar periódicamente la formación de sus usuarios para mantenerlos informados sobre las últimas amenazas y las mejores prácticas de seguridad.

Consultas habituales sobre seguridad lógica

¿Cuáles son los riesgos de la seguridad lógica?

Los riesgos de la seguridad lógica son numerosos y pueden tener consecuencias graves para las organizaciones. Algunos de los riesgos más comunes incluyen:

- Pérdida de datos confidenciales: Acceso no autorizado a información sensible, como datos financieros, información personal o enigmas comerciales.

- Daños en los sistemas: Ataques que pueden causar daños en los sistemas, impidiendo su funcionamiento o provocando la pérdida de datos.

- Pérdida de reputación: Filtraciones de datos o ataques que pueden dañar la reputación de la organización.

- Pérdidas financieras: Robo de dinero, fraudes o interrupciones del servicio que pueden generar pérdidas financieras.

- Multas legales: Violación de leyes de protección de datos o incumplimiento de normas de seguridad que pueden resultar en multas elevadas.

¿Cómo puedo proteger mi sistema de amenazas lógicas?

Para proteger tu sistema de amenazas lógicas, puedes seguir estos consejos:

- Utiliza contraseñas seguras: Crea contraseñas fuertes y únicas para cada cuenta y no las compartas con nadie.

- Mantén tu software actualizado: Instala las últimas actualizaciones de seguridad para tu sistema operativo, aplicaciones y antivirus.

- Navega de forma segura: Evita visitar sitios web sospechosos o descargar archivos de fuentes no confiables.

- Ten cuidado con el phishing: No hagas clic en enlaces o archivos adjuntos en correos electrónicos sospechosos.

- Instala un antivirus: Un buen antivirus puede protegerte de malware y otras amenazas.

- Haz copias de seguridad regulares: Crea copias de seguridad de tus datos importantes para poder recuperarlos en caso de que se pierdan.

- Forma a tus empleados: Capacita a tus empleados sobre las amenazas informáticas y las mejores prácticas de seguridad.

¿Qué es una auditoría de seguridad lógica?

Una auditoría de seguridad lógica es un proceso sistemático para evaluar la seguridad de los sistemas informáticos. El objetivo es identificar las vulnerabilidades y los riesgos de seguridad, y proporcionar recomendaciones para mejorar la seguridad de los sistemas.

¿Qué se evalúa en una auditoría de seguridad lógica?

En una auditoría de seguridad lógica se evalúan diferentes aspectos, como:

- Políticas de seguridad: Verificar que las políticas de seguridad de la organización son completas, claras y fáciles de entender.

- Controles de acceso: Evaluar la eficacia de los controles de acceso, como la autenticación de usuarios, la autorización de permisos y el control de acceso físico.

- Cifrado de datos: Verificar que los datos confidenciales están cifrados correctamente.

- Firewall: Evaluar la configuración del firewall y verificar que está bloqueando el acceso no autorizado.

- Antivirus: Verificar que el antivirus está actualizado y que está protegiendo el sistema de malware.

- Detección de intrusiones: Evaluar la eficacia del sistema de detección de intrusiones.

- Prevención de pérdida de datos: Evaluar la eficacia de las medidas de prevención de pérdida de datos.

¿Cuánto cuesta una auditoría de seguridad lógica?

El costo de una auditoría de seguridad lógica varía según el tamaño de la organización, la complejidad de los sistemas y el alcance de la auditoría. Es recomendable consultar con diferentes empresas de auditoría para obtener presupuestos personalizados.

La seguridad lógica es un aspecto fundamental de la seguridad informática. Las organizaciones deben implementar medidas de seguridad lógica sólidas para proteger sus sistemas y datos de amenazas informáticas. La auditoría informática es una herramienta esencial para evaluar la eficacia de las medidas de seguridad y para identificar posibles vulnerabilidades. La formación en seguridad lógica es crucial para concienciar a los usuarios sobre las amenazas informáticas y para enseñarles cómo protegerse de ellas.

En un entorno digital cada vez más complejo y vulnerable, la seguridad lógica se ha convertido en una necesidad imperativa para garantizar la integridad, la confidencialidad y la disponibilidad de la información. Las organizaciones que no toman en serio la seguridad lógica se exponen a riesgos graves que pueden afectar su reputación, sus finanzas y su funcionamiento.

Artículos Relacionados