En el entorno digital actual, la seguridad es una prioridad máxima. Los ataques cibernéticos se han vuelto cada vez más sofisticados y frecuentes, y uno de los tipos de ataque más comunes es el ataque de denegación de servicio (DoS/DDoS). Este tipo de ataque busca interrumpir el acceso a un recurso, como un sitio web, servidor o red, para usuarios legítimos. Un plan de auditoría exhaustivo es esencial para identificar vulnerabilidades y protegerse contra estos ataques.

¿Qué es un Ataque de Denegación de Servicio (DoS/DDoS)?

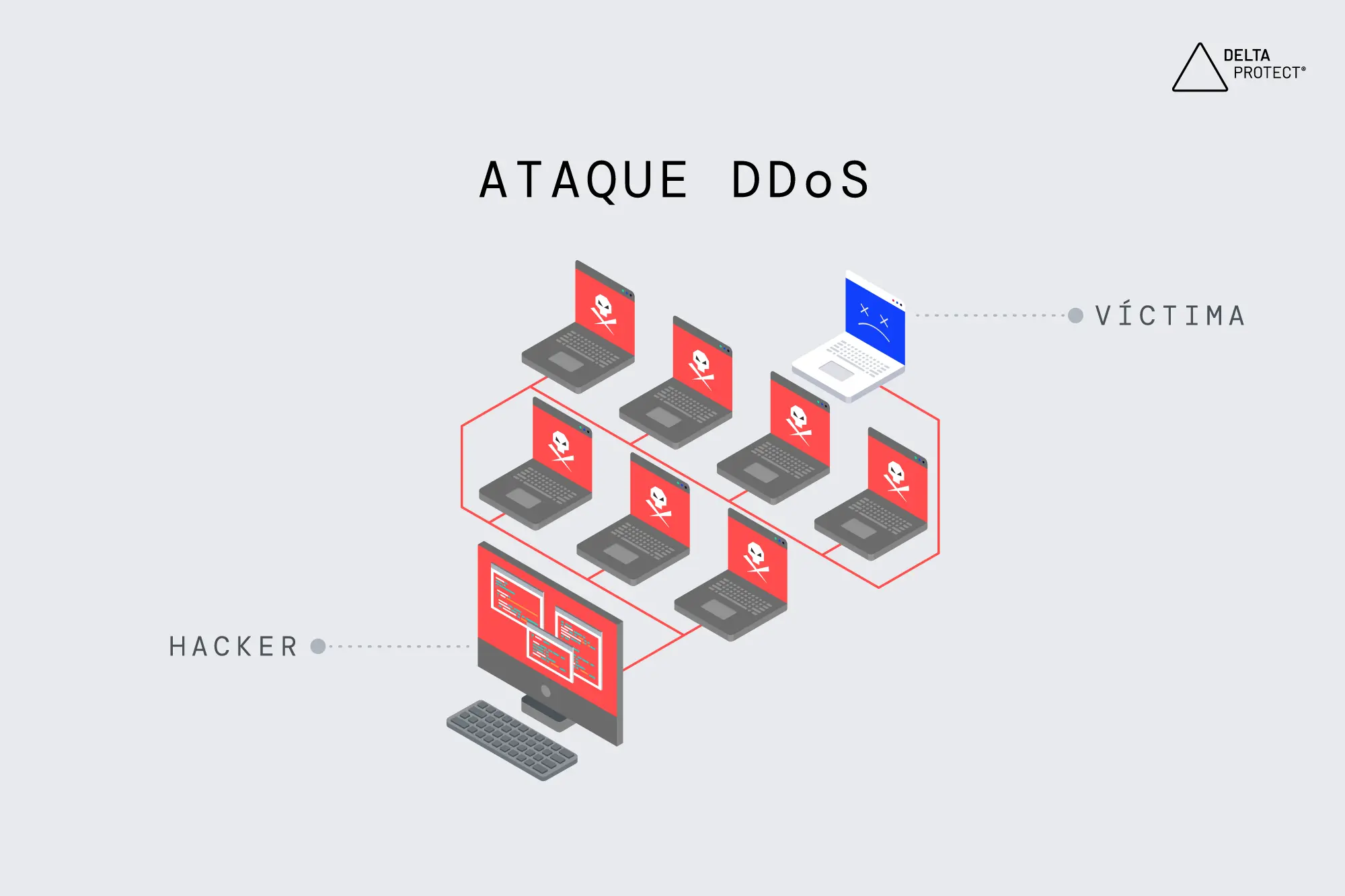

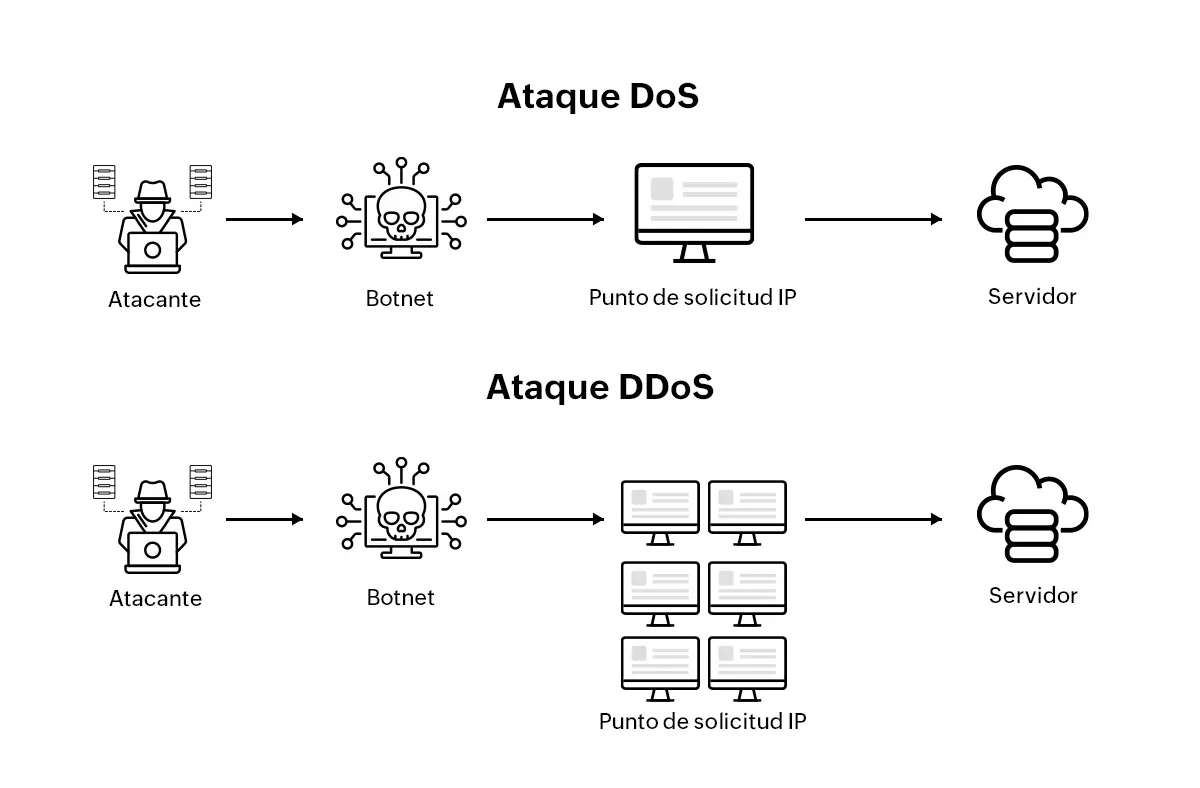

Un ataque DoS (Denial of Service) o DDoS (Distributed Denial of Service) es una estrategia maliciosa que busca saturar un sistema con un volumen de tráfico artificial, impidiendo que los usuarios legítimos puedan acceder a él. Imaginemos un restaurante lleno de gente, pero todos los clientes son falsos y solo quieren ocupar las mesas sin pedir comida. Esto deja sin espacio a los clientes reales que desean disfrutar de la comida. De manera similar, un ataque DoS/DDoS sobrecarga un servidor o un sitio web con solicitudes falsas, impidiendo que los usuarios reales puedan acceder a los recursos.

Tipos de Ataques DoS/DDoS

Existen varios tipos de ataques DoS/DDoS, cada uno con sus propias características y métodos de ataque:

- Ataque SYN Flood: Explota la fase de establecimiento de conexión TCP (Transmission Control Protocol) enviando un gran número de solicitudes SYN (Synchronous) al servidor. El servidor responde a cada solicitud, agotando sus recursos y dejando de responder a las solicitudes legítimas.

- Ataque UDP Flood: Se basa en el protocolo UDP (User Datagram Protocol), que no requiere un handshake de tres vías como TCP. El atacante envía un gran volumen de paquetes UDP al servidor, saturando sus recursos y provocando una denegación de servicio.

- Ataque HTTP Flood: Se enfoca en saturar el servidor con un gran número de solicitudes HTTP (Hypertext Transfer Protocol), agotando los recursos del servidor y dificultando el procesamiento de solicitudes legítimas.

- Ataque Slowloris: Se caracteriza por enviar lentamente solicitudes HTTP incompletas al servidor, manteniendo las conexiones abiertas durante largos períodos de tiempo. Esto agota los recursos del servidor y reduce su capacidad de atender a otros usuarios.

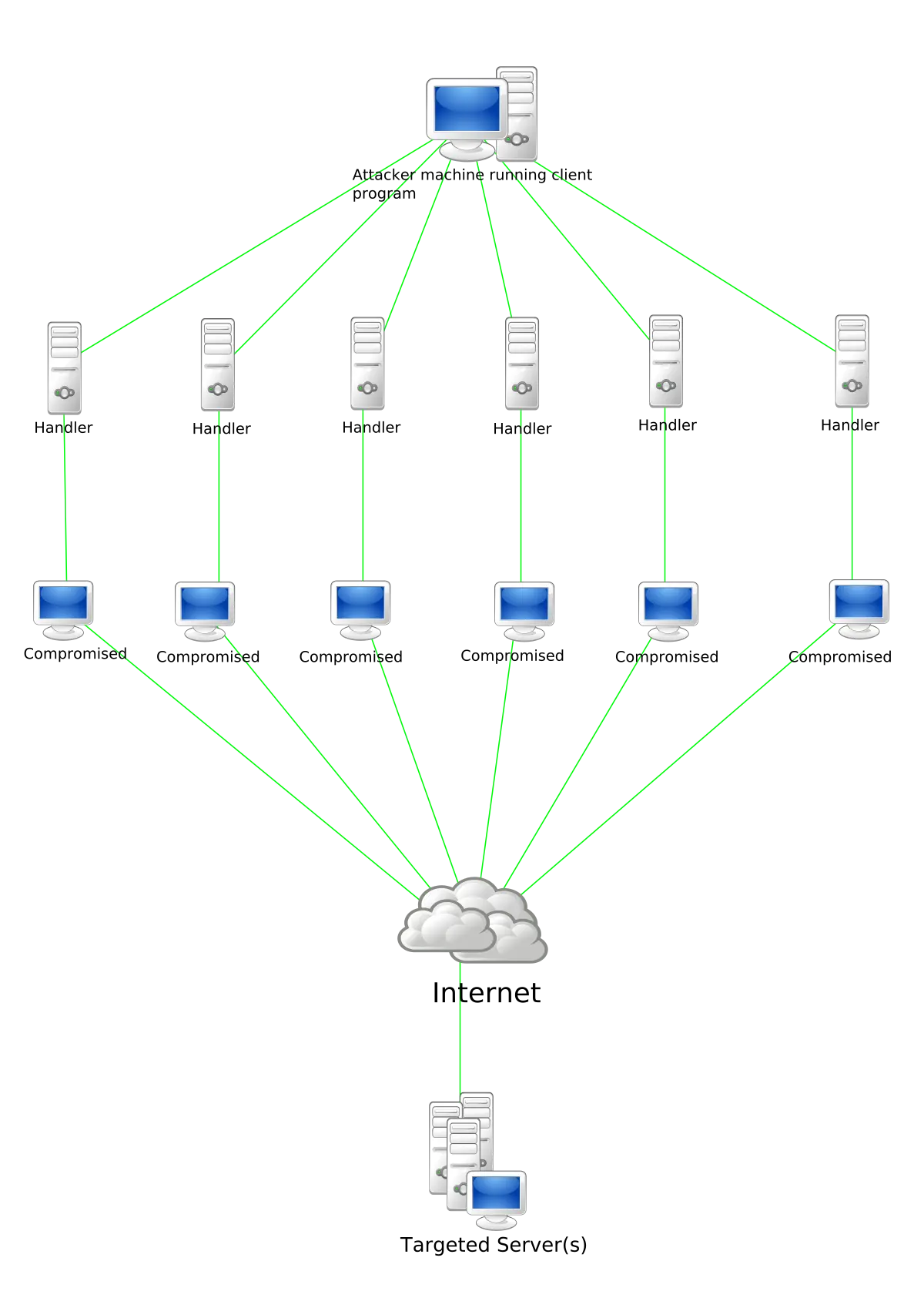

- Ataque Botnet: Un atacante controla una red de dispositivos infectados (botnet) para lanzar un ataque DDoS coordinado. Esta técnica permite generar un volumen de tráfico mucho mayor que un ataque DoS individual.

Plan de Auditoría para Ataques DoS/DDoS

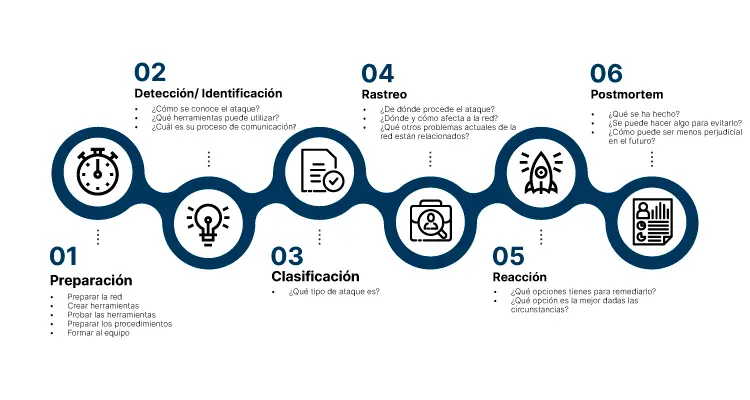

Un plan de auditoría para ataques DoS/DDoS debe ser integral y cubrir todos los aspectos relevantes para identificar posibles vulnerabilidades y establecer medidas de mitigación. Este plan debe incluir las siguientes etapas:

Análisis de Riesgos

La primera etapa consiste en identificar los riesgos específicos que enfrenta la organización. Esto implica:

- Identificar los activos críticos: Se deben identificar los sistemas, aplicaciones y servicios esenciales para la operación del negocio. Estos son los objetivos principales de los ataques DoS/DDoS.

- Evaluar la probabilidad de un ataque: Se debe analizar la probabilidad de que la organización sea víctima de un ataque DoS/DDoS. Factores como el tamaño de la organización, el sector al que pertenece y la presencia de competidores pueden influir en la probabilidad de ataque.

- Determinar el impacto de un ataque: Se debe evaluar el impacto potencial de un ataque DoS/DDoS exitoso. Esto incluye la pérdida de ingresos, la interrupción del servicio, el daño a la reputación y el cumplimiento de las regulaciones.

Evaluación de la Seguridad

La segunda etapa consiste en evaluar la seguridad de la infraestructura y los sistemas de la organización. Esto incluye:

- Evaluación de la configuración de la red: Se debe verificar que la configuración de la red sea segura y que se implementen las mejores prácticas para protegerse contra ataques DoS/DDoS. Esto incluye la configuración de firewalls, la segmentación de la red, el control de acceso y la monitorización del tráfico de red.

- Análisis de vulnerabilidades: Se debe realizar un análisis exhaustivo de vulnerabilidades para identificar posibles puntos débiles que puedan ser explotados por los atacantes. Esto puede incluir análisis de código fuente, escaneos de puertos, pruebas de penetración y análisis de configuración.

- Evaluación de los sistemas de detección y prevención: Se debe evaluar la eficacia de los sistemas de detección y prevención de ataques DoS/DDoS. Esto incluye la evaluación de los sistemas de detección de intrusiones (IDS), los sistemas de prevención de intrusiones (IPS), los sistemas de protección contra DDoS y las herramientas de análisis de tráfico de red.

Implementación de Medidas de Mitigación

Una vez identificadas las vulnerabilidades y los riesgos, se deben implementar medidas de mitigación para reducir el impacto de un ataque DoS/DDoS. Estas medidas pueden incluir:

- Configuración de firewalls: Los firewalls son esenciales para bloquear el tráfico malicioso y proteger los sistemas internos. Se deben configurar reglas para bloquear el tráfico sospechoso y permitir solo el tráfico legítimo.

- Implementación de sistemas de detección y prevención de intrusiones (IDS/IPS): Los IDS y IPS son herramientas que monitorizan el tráfico de red en busca de patrones sospechosos y pueden bloquear el tráfico malicioso en tiempo real.

- Utilización de servicios de protección contra DDoS: Los servicios de protección contra DDoS son soluciones especializadas que ayudan a mitigar los ataques DoS/DDoS al filtrar el tráfico malicioso y proteger los sistemas críticos. Estos servicios pueden ser basados en la nube o en hardware.

- Implementación de mitigación en el origen: Esto implica implementar medidas de mitigación en el propio servidor o aplicación, como la limitación de conexiones, la validación de solicitudes y la detección de patrones de ataque.

- Actualización regular de los sistemas: Es crucial mantener los sistemas operativos, las aplicaciones y los dispositivos de seguridad actualizados con los últimos parches de seguridad para mitigar las vulnerabilidades conocidas.

Pruebas y Simulaciones

Para garantizar la eficacia de las medidas de mitigación, es esencial realizar pruebas y simulaciones de ataques DoS/DDoS. Esto permite evaluar la respuesta de los sistemas de seguridad y realizar ajustes necesarios. Las pruebas pueden incluir:

- Pruebas de penetración: Simulan un ataque real para evaluar la capacidad de los sistemas de seguridad para detectar y bloquear el ataque.

- Pruebas de estrés: Simulan un alto volumen de tráfico para evaluar la capacidad de los sistemas de seguridad para manejar la carga.

- Pruebas de respuesta a incidentes: Simulan un ataque real para evaluar la capacidad de la organización para responder a un incidente de seguridad.

Monitoreo y Respuesta

El monitoreo continuo del tráfico de red es esencial para detectar cualquier actividad sospechosa y responder rápidamente a un ataque DoS/DDoS. Esto implica:

- Monitorización del tráfico de red: Se debe monitorizar el tráfico de red en busca de patrones sospechosos, como un aumento repentino del tráfico, solicitudes anormales o conexiones desde direcciones IP desconocidas.

- Análisis de logs: Se deben analizar los logs de los sistemas de seguridad para identificar posibles ataques DoS/DDoS. Los logs pueden proporcionar información sobre el origen del ataque, el tipo de ataque y el impacto en los sistemas.

- Plan de respuesta a incidentes: Se debe desarrollar un plan de respuesta a incidentes para guiar las acciones de la organización en caso de un ataque DoS/DDoS. Este plan debe incluir procedimientos para identificar el ataque, mitigar el impacto, restaurar los sistemas y analizar el incidente.

Herramientas de Detección y Prevención de Ataques DoS/DDoS

Existen una variedad de herramientas y tecnologías que pueden ayudar a detectar y prevenir ataques DoS/DDoS. Algunas de las herramientas más comunes incluyen:

- Sistemas de detección de intrusiones (IDS): Los IDS monitorizan el tráfico de red en busca de patrones sospechosos y alertan a los administradores de seguridad sobre posibles ataques. Algunos IDS pueden incluso bloquear el tráfico malicioso.

- Sistemas de prevención de intrusiones (IPS): Los IPS son más activos que los IDS y pueden bloquear el tráfico malicioso en tiempo real. Los IPS suelen utilizar reglas de seguridad para identificar y bloquear el tráfico sospechoso.

- Servicios de protección contra DDoS: Estos servicios son soluciones especializadas que ayudan a mitigar los ataques DoS/DDoS al filtrar el tráfico malicioso y proteger los sistemas críticos. Estos servicios pueden ser basados en la nube o en hardware.

- Herramientas de análisis de tráfico de red: Estas herramientas permiten a los administradores de seguridad analizar el tráfico de red en busca de patrones sospechosos y detectar posibles ataques DoS/DDoS. Estas herramientas pueden proporcionar información sobre el origen del ataque, el tipo de ataque y el impacto en los sistemas.

Recomendaciones para la Auditoría de Ataques DoS/DDoS

Para garantizar la eficacia de la auditoría de ataques DoS/DDoS, se deben tener en cuenta las siguientes recomendaciones:

- Incluir a expertos en seguridad: Es fundamental contar con expertos en seguridad que tengan experiencia en la detección y prevención de ataques DoS/DDoS. Estos expertos pueden proporcionar orientación y apoyo para realizar la auditoría de manera efectiva.

- Utilizar herramientas de análisis de vulnerabilidades: Las herramientas de análisis de vulnerabilidades son esenciales para identificar los puntos débiles en la infraestructura y los sistemas de la organización. Estas herramientas pueden proporcionar información detallada sobre las vulnerabilidades y las posibles soluciones.

- Realizar pruebas de penetración: Las pruebas de penetración simulan un ataque real para evaluar la capacidad de los sistemas de seguridad para detectar y bloquear el ataque. Estas pruebas son esenciales para garantizar la eficacia de las medidas de mitigación.

- Mantener la documentación actualizada: Es esencial mantener la documentación actualizada sobre las medidas de seguridad implementadas, los procedimientos de respuesta a incidentes y los contactos de emergencia. Esta documentación debe estar disponible para todos los miembros del equipo de seguridad.

- Realizar auditorías periódicas: Las auditorías de seguridad deben realizarse periódicamente para garantizar que las medidas de seguridad siguen siendo efectivas y para identificar nuevas vulnerabilidades. La frecuencia de las auditorías dependerá de los riesgos específicos que enfrenta la organización.

Sobre Ataques DoS/DDoS

¿Qué es un ataque DDoS?

Un ataque DDoS es un ataque de denegación de servicio distribuido. En lugar de provenir de una sola fuente, los ataques DDoS utilizan una red de dispositivos infectados (botnet) para inundar un objetivo con tráfico malicioso.

¿Cómo puedo protegerme contra un ataque DoS/DDoS?

Hay varias formas de protegerse contra un ataque DoS/DDoS, incluyendo:

- Implementar un firewall: Un firewall puede ayudar a bloquear el tráfico malicioso y proteger los sistemas internos.

- Utilizar un sistema de detección y prevención de intrusiones (IDS/IPS): Los IDS/IPS pueden monitorizar el tráfico de red y bloquear el tráfico malicioso.

- Utilizar un servicio de protección contra DDoS: Los servicios de protección contra DDoS son soluciones especializadas que ayudan a mitigar los ataques DoS/DDoS al filtrar el tráfico malicioso.

- Mantener los sistemas actualizados: Es importante mantener los sistemas operativos, las aplicaciones y los dispositivos de seguridad actualizados con los últimos parches de seguridad.

¿Qué puedo hacer si soy víctima de un ataque DoS/DDoS?

Si sospecha que es víctima de un ataque DoS/DDoS, debe contactar a un proveedor de servicios de seguridad o a un experto en seguridad para obtener ayuda. También debe:

- Monitorizar el tráfico de red: Para identificar el origen del ataque y el tipo de ataque.

- Bloquear el tráfico malicioso: Utilizando un firewall o un sistema de prevención de intrusiones.

- Contactar a su proveedor de servicios de Internet (ISP): Para solicitar ayuda para mitigar el ataque.

- Informar a las autoridades: Si el ataque es grave o involucra un delito.

Un plan de auditoría exhaustivo para ataques DoS/DDoS es esencial para proteger los sistemas y servicios críticos de una organización. La auditoría debe incluir un análisis de riesgos, una evaluación de la seguridad, la implementación de medidas de mitigación, pruebas y simulaciones, y un plan de monitoreo y respuesta. Al seguir un plan de auditoría integral, las organizaciones pueden identificar y mitigar las vulnerabilidades que podrían ser explotadas por los atacantes, mejorando la seguridad de sus sistemas y servicios.

Artículos Relacionados