En el entorno digital actual, donde la información es un activo crucial para las empresas, la seguridad de los sistemas de información se ha convertido en una prioridad absoluta. Una de las herramientas más poderosas para garantizar esta seguridad es la metodología de análisis de riesgo. Esta metodología se enfoca en identificar, evaluar y mitigar las amenazas potenciales que podrían afectar la integridad, confidencialidad y disponibilidad de los datos y los sistemas.

- Importancia del Análisis de Riesgo en Sistemas de Información

- Metodologías de Análisis de Riesgo en Sistemas de Información

- Herramientas para el Análisis de Riesgo en Sistemas de Información

- Recomendaciones para Implementar un Programa de Análisis de Riesgo

-

- ¿Qué es un análisis de riesgo?

- ¿Cuáles son los beneficios de realizar un análisis de riesgo en sistemas de información?

- ¿Cuáles son algunos de los riesgos más comunes que enfrentan los sistemas de información?

- ¿Cómo puedo implementar un programa de análisis de riesgo en mi empresa?

- ¿Qué tipo de herramientas puedo utilizar para realizar un análisis de riesgo?

- ¿Qué es la ISO 27001?

- ¿Cómo puedo asegurarme de que mi programa de análisis de riesgo sea efectivo?

Importancia del Análisis de Riesgo en Sistemas de Información

El análisis de riesgo en sistemas de información es esencial por varias razones:

- Prevención de Pérdidas: Al identificar y evaluar los riesgos, las empresas pueden implementar medidas preventivas para evitar que ocurran incidentes que podrían resultar en pérdidas financieras, de reputación o de datos.

- Mejora de la Seguridad: La evaluación sistemática de los riesgos permite a las organizaciones fortalecer sus mecanismos de seguridad, implementando controles y políticas más robustas.

- Cumplimiento Normativo: Muchas regulaciones y estándares de seguridad, como la ISO 27001, exigen que las empresas realicen análisis de riesgo para demostrar que están tomando medidas para proteger la información.

- Toma de Decisiones Informada: El análisis de riesgo proporciona información valiosa que ayuda a las empresas a tomar decisiones estratégicas sobre la inversión en seguridad, la asignación de recursos y la priorización de las medidas de protección.

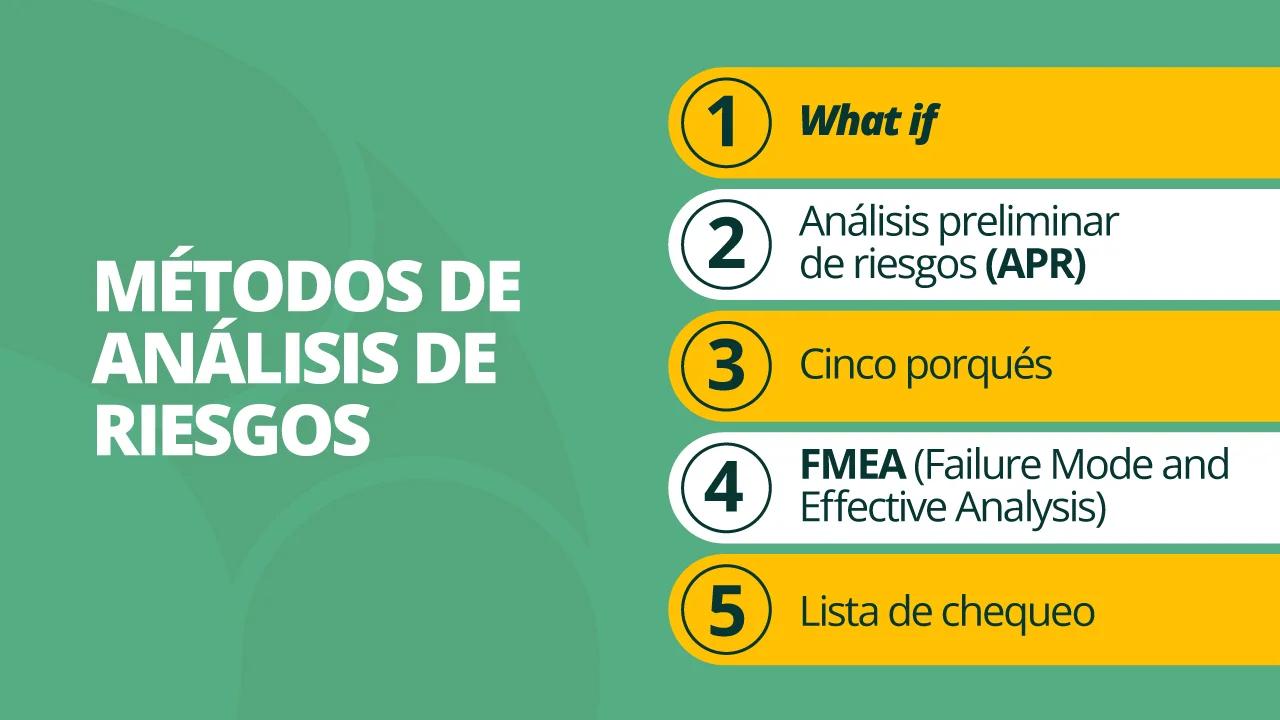

Metodologías de Análisis de Riesgo en Sistemas de Información

Existen diversas metodologías de análisis de riesgo, cada una con sus propios enfoques y ventajas. A continuación, se describen algunas de las más comunes:

Análisis What If (¿Qué pasaría si…?)

El método what if es una técnica sencilla y flexible que se utiliza para identificar posibles riesgos a través de una serie de preguntas hipotéticas. Se basa en la idea de explorar escenarios de riesgo y sus posibles consecuencias.

Ejemplo de preguntas what if :

- ¿Qué pasaría si los servidores se apagan inesperadamente?

- ¿Qué pasaría si un empleado pierde su computadora portátil con información confidencial?

- ¿Qué pasaría si hay un ataque de denegación de servicio (DoS) a nuestro sitio web?

Ventajas del método what if :

- Simplicidad: Fácil de entender y aplicar sin necesidad de herramientas complejas.

- Flexibilidad: Puede utilizarse en diferentes contextos y etapas del ciclo de vida de un sistema.

- Colaboración: Fomenta la participación de diferentes miembros del equipo.

- Identificación temprana de riesgos: Permite detectar posibles amenazas en las primeras etapas del desarrollo o implementación de un sistema.

Análisis Preliminar de Riesgos (APR)

El APR es una metodología que se utiliza para identificar y evaluar los riesgos en la fase inicial de un proyecto o proceso. Se basa en la identificación de las actividades, las posibles amenazas y sus consecuencias.

Pasos del APR:

- Identificación de actividades: Definir las actividades o procesos que se analizarán.

- Identificación de amenazas: Determinar las posibles amenazas que podrían afectar cada actividad.

- Evaluación de consecuencias: Evaluar el impacto potencial de cada amenaza.

- Priorización de riesgos: Clasificar los riesgos según su probabilidad de ocurrencia y su impacto.

Ventajas del APR:

- Identificación temprana de riesgos: Permite detectar y evaluar riesgos antes de que se materialicen.

- Planificación estratégica: Ayuda a la planificación del proyecto o proceso, incorporando medidas de mitigación de riesgos.

- Priorización de recursos: Permite enfocar los recursos en la gestión de los riesgos más críticos.

Cinco Porqués

El método de los cinco porqués es una técnica que busca determinar la causa raíz de un problema a través de una serie de preguntas iterativas. Se basa en la idea de que al realizar preguntas consecutivas, se puede llegar a la causa fundamental del problema.

Ejemplo de aplicación de los cinco porqués :

Problema: El sistema de gestión de usuarios se bloquea constantemente.

- ¿Por qué se bloquea el sistema? Porque la base de datos se llena de registros.

- ¿Por qué se llena la base de datos? Porque hay demasiados usuarios nuevos.

- ¿Por qué hay demasiados usuarios nuevos? Porque la empresa está en una fase de expansión.

- ¿Por qué la empresa está en una fase de expansión? Porque hay un aumento en la demanda de sus productos.

- ¿Por qué hay un aumento en la demanda de sus productos? Porque la empresa ha lanzado una nueva campaña de marketing exitosa.

Ventajas del método de los cinco porqués :

- Simplicidad: Fácil de aplicar y entender.

- Análisis profundo: Permite identificar la causa raíz de un problema.

- Pensamiento crítico: Fomenta el pensamiento crítico y la búsqueda de soluciones a largo plazo.

Análisis de Modos de Falla y Efectos (FMEA)

El FMEA es una técnica de ingeniería que se utiliza para identificar, analizar y evaluar los posibles modos de falla de un sistema o proceso. Se basa en la identificación de las posibles fallas, sus efectos y la probabilidad de que ocurran.

Pasos del FMEA:

- Identificación de posibles fallas: Determinar los posibles fallos que podrían ocurrir en el sistema o proceso.

- Análisis de efectos: Evaluar las consecuencias de cada falla.

- Evaluación de la probabilidad de falla: Determinar la probabilidad de que cada falla ocurra.

- Evaluación de la severidad de la falla: Evaluar la gravedad de las consecuencias de cada falla.

- Evaluación de la detectabilidad de la falla: Determinar la probabilidad de que la falla sea detectada antes de que ocurra.

- Priorización de riesgos: Clasificar los riesgos según su gravedad, probabilidad y detectabilidad.

Ventajas del FMEA:

- Prevención proactiva de fallas: Permite identificar y mitigar los riesgos antes de que ocurran.

- Análisis detallado: Proporciona un análisis profundo de los posibles fallos y sus consecuencias.

- Mejora de la calidad: Ayuda a mejorar la calidad del sistema o proceso.

- Priorización de recursos: Permite enfocar los recursos en la gestión de los riesgos más críticos.

Lista de Chequeo (Checklist)

La lista de chequeo es una herramienta sencilla que se utiliza para verificar que se han implementado las medidas de control y seguridad necesarias para mitigar los riesgos. Se basa en una lista de ítems que se deben verificar para asegurar el cumplimiento de las políticas y procedimientos de seguridad.

Ejemplo de lista de chequeo:

- Verificar que las contraseñas de los usuarios cumplan con las políticas de seguridad.

- Verificar que los sistemas estén actualizados con los últimos parches de seguridad.

- Verificar que se ha implementado un sistema de detección de intrusiones.

- Verificar que se ha implementado un sistema de respaldo de datos.

Ventajas de la lista de chequeo:

- Simplicidad: Fácil de crear y utilizar.

- Consistencia: Permite asegurar la consistencia en la aplicación de las medidas de seguridad.

- Verificación rápida: Permite verificar rápidamente el cumplimiento de las medidas de seguridad.

Herramientas para el Análisis de Riesgo en Sistemas de Información

Existen diversas herramientas que pueden ayudar a las empresas a realizar análisis de riesgo en sistemas de información. Algunas de las más populares son:

- Pirani: Software de gestión de riesgos que permite crear matrices de riesgos, realizar análisis de impacto, gestionar planes de acción y generar informes.

- Riskonnect: Plataforma de gestión de riesgos que ofrece una amplia gama de herramientas para el análisis de riesgos, la gestión de riesgos y el cumplimiento normativo.

- Archer: Software de gestión de riesgos que permite realizar análisis de riesgos, gestionar planes de acción y generar informes.

- Microsoft Excel: Hoja de cálculo que puede utilizarse para crear matrices de riesgos, realizar análisis de impacto y gestionar planes de acción.

Recomendaciones para Implementar un Programa de Análisis de Riesgo

Para implementar un programa de análisis de riesgo efectivo, se recomienda seguir las siguientes recomendaciones:

- Definir el alcance del análisis: Determinar claramente los sistemas y procesos que se incluirán en el análisis.

- Identificar los activos: Identificar los activos críticos del sistema de información, incluyendo datos, sistemas, aplicaciones y dispositivos.

- Identificar las amenazas: Determinar las posibles amenazas que podrían afectar los activos identificados.

- Evaluar la probabilidad y el impacto: Determinar la probabilidad de que cada amenaza ocurra y el impacto potencial de cada amenaza.

- Priorizar los riesgos: Clasificar los riesgos según su probabilidad e impacto.

- Desarrollar planes de mitigación: Desarrollar planes para mitigar los riesgos más críticos.

- Implementar los planes de mitigación: Implementar las medidas de control y seguridad necesarias para mitigar los riesgos.

- Monitorear y evaluar: Monitorear continuamente el sistema de información para detectar nuevas amenazas y evaluar la efectividad de las medidas de mitigación.

¿Qué es un análisis de riesgo?

Un análisis de riesgo es un proceso sistemático para identificar, evaluar y gestionar los riesgos que podrían afectar a un sistema, proceso o proyecto. Se basa en la identificación de las posibles amenazas, la evaluación de su probabilidad de ocurrencia y su impacto potencial, y la implementación de medidas para mitigar esos riesgos.

¿Cuáles son los beneficios de realizar un análisis de riesgo en sistemas de información?

Los beneficios de realizar un análisis de riesgo en sistemas de información incluyen:

- Prevención de pérdidas: Al identificar y evaluar los riesgos, las empresas pueden implementar medidas preventivas para evitar que ocurran incidentes que podrían resultar en pérdidas financieras, de reputación o de datos.

- Mejora de la seguridad: La evaluación sistemática de los riesgos permite a las organizaciones fortalecer sus mecanismos de seguridad, implementando controles y políticas más robustas.

- Cumplimiento normativo: Muchas regulaciones y estándares de seguridad, como la ISO 27001, exigen que las empresas realicen análisis de riesgo para demostrar que están tomando medidas para proteger la información.

- Toma de decisiones informada: El análisis de riesgo proporciona información valiosa que ayuda a las empresas a tomar decisiones estratégicas sobre la inversión en seguridad, la asignación de recursos y la priorización de las medidas de protección.

¿Cuáles son algunos de los riesgos más comunes que enfrentan los sistemas de información?

Algunos de los riesgos más comunes que enfrentan los sistemas de información incluyen:

- Ataques cibernéticos: Incluyen malware, phishing, ransomware, ataques de denegación de servicio (DoS) y ataques de ingeniería social.

- Errores humanos: Incluyen errores de configuración, acceso no autorizado, pérdida de datos, errores en la implementación de las medidas de seguridad.

- Desastres naturales: Incluyen incendios, inundaciones, terremotos, huracanes.

- Fallos del sistema: Incluyen fallos de hardware, software, redes y bases de datos.

- Problemas de seguridad física: Incluyen robo, vandalismo, sabotaje, acceso no autorizado a las instalaciones.

¿Cómo puedo implementar un programa de análisis de riesgo en mi empresa?

Para implementar un programa de análisis de riesgo efectivo, se recomienda seguir las siguientes recomendaciones:

- Definir el alcance del análisis: Determinar claramente los sistemas y procesos que se incluirán en el análisis.

- Identificar los activos: Identificar los activos críticos del sistema de información, incluyendo datos, sistemas, aplicaciones y dispositivos.

- Identificar las amenazas: Determinar las posibles amenazas que podrían afectar los activos identificados.

- Evaluar la probabilidad y el impacto: Determinar la probabilidad de que cada amenaza ocurra y el impacto potencial de cada amenaza.

- Priorizar los riesgos: Clasificar los riesgos según su probabilidad e impacto.

- Desarrollar planes de mitigación: Desarrollar planes para mitigar los riesgos más críticos.

- Implementar los planes de mitigación: Implementar las medidas de control y seguridad necesarias para mitigar los riesgos.

- Monitorear y evaluar: Monitorear continuamente el sistema de información para detectar nuevas amenazas y evaluar la efectividad de las medidas de mitigación.

¿Qué tipo de herramientas puedo utilizar para realizar un análisis de riesgo?

Existen diversas herramientas que pueden ayudar a las empresas a realizar análisis de riesgo en sistemas de información. Algunas de las más populares son:

- Pirani: Software de gestión de riesgos que permite crear matrices de riesgos, realizar análisis de impacto, gestionar planes de acción y generar informes.

- Riskonnect: Plataforma de gestión de riesgos que ofrece una amplia gama de herramientas para el análisis de riesgos, la gestión de riesgos y el cumplimiento normativo.

- Archer: Software de gestión de riesgos que permite realizar análisis de riesgos, gestionar planes de acción y generar informes.

- Microsoft Excel: Hoja de cálculo que puede utilizarse para crear matrices de riesgos, realizar análisis de impacto y gestionar planes de acción.

¿Qué es la ISO 27001?

La ISO 27001 es una norma internacional que establece los requisitos para un sistema de gestión de seguridad de la información (SGSI). Esta norma proporciona un marco para establecer, implementar, mantener y mejorar un SGSI que ayude a las organizaciones a proteger su información confidencial.

¿Cómo puedo asegurarme de que mi programa de análisis de riesgo sea efectivo?

Para asegurar que su programa de análisis de riesgo sea efectivo, debe:

- Ser proactivo: Realizar análisis de riesgo de forma regular y no solo cuando se produce un incidente de seguridad.

- Ser completo: Evaluar todos los riesgos potenciales, incluyendo los que no son obvios.

- Ser preciso: Utilizar datos precisos y fiables para evaluar la probabilidad y el impacto de los riesgos.

- Ser adaptable: Adaptar el programa de análisis de riesgo a las necesidades cambiantes de la organización.

La metodología de análisis de riesgo es una herramienta esencial para proteger los sistemas de información de las empresas. Al identificar, evaluar y mitigar los riesgos, las empresas pueden garantizar la seguridad de sus datos, la integridad de sus sistemas y la continuidad de sus operaciones.

Artículos Relacionados