En el entorno digital actual, donde la información y los servicios en línea son esenciales para la vida personal y profesional, la seguridad informática es de vital importancia. Uno de los principales desafíos que enfrentan las empresas y los usuarios es la amenaza de los ataques de denegación de servicio (DoS). Estos ataques, cuyo objetivo es interrumpir la disponibilidad de servicios esenciales, pueden tener consecuencias devastadoras para individuos, organizaciones y la economía global.

- ¿Qué es la Denegación de Servicio (DoS)?

- ¿Cómo Afecta un Ataque DoS al Equipo?

- Denegación de Servicio Distribuido (DDoS)

- Motivaciones de los Ataques DoS

- Medidas de Prevención y Mitigación de Ataques DoS

- Herramientas y Servicios para la Protección contra Ataques DoS

- Lo que necesits saber sobre la Denegación de Servicio (DoS)

¿Qué es la Denegación de Servicio (DoS)?

La denegación de servicio (DoS) es un tipo de ataque cibernético que busca impedir o dificultar el acceso a un servicio o recurso informático para los usuarios legítimos. Esto se logra al saturar el servidor o la red con un flujo masivo de solicitudes o datos, lo que sobrecarga el sistema y lo deja incapaz de atender las peticiones válidas.

Imagine un restaurante lleno de comensales que desean ser atendidos. Si de repente llegan cientos de personas más, el restaurante se satura, el personal se sobrecarga y los clientes que llegaron primero no pueden ser atendidos. Algo similar ocurre con un ataque DoS: la red o el servidor se saturan con solicitudes falsas, impidiendo que los usuarios legítimos puedan acceder al servicio.

Tipos de Ataques DoS

Existen varios tipos de ataques DoS, cada uno con sus características y mecanismos específicos:

- Ataque de inundación SYN: Este ataque explota el proceso de establecimiento de conexiones TCP. El atacante envía un gran número de solicitudes SYN (sincronización) al servidor, pero no responde a las respuestas SYN-ACK (sincronización-confirmación). Esto agota los recursos del servidor y lo deja incapaz de atender nuevas conexiones.

- Ataque de inundación ICMP: Se basa en el envío masivo de paquetes ICMP (Protocolo de mensajes de control de Internet) al servidor, lo que sobrecarga su capacidad de procesamiento y lo deja vulnerable a otros ataques.

- Ataque de inundación UDP: Similar al ataque de inundación ICMP, pero utiliza el protocolo UDP (Protocolo de datagramas de usuario) para enviar una gran cantidad de paquetes al servidor, saturando sus recursos.

- Ataque de amplificación DNS: Este ataque utiliza servidores DNS (Sistema de nombres de dominio) para amplificar el volumen del tráfico malicioso. El atacante envía consultas DNS falsificadas a servidores DNS, que responden con paquetes mucho más grandes, saturando el servidor objetivo.

- Ataque HTTP flood: Este ataque consiste en enviar un gran número de solicitudes HTTP al servidor web, saturando sus recursos y dificultando el acceso a los usuarios legítimos.

¿Cómo Afecta un Ataque DoS al Equipo?

Los ataques DoS pueden tener consecuencias graves para los equipos y sistemas informáticos, incluyendo:

- Pérdida de disponibilidad del servicio: El principal objetivo de los ataques DoS es interrumpir la disponibilidad de los servicios, lo que puede afectar a la productividad, las operaciones comerciales y la satisfacción del cliente.

- Pérdida de ingresos: La interrupción de los servicios puede generar pérdidas económicas significativas, especialmente para empresas que dependen de la disponibilidad de sus plataformas en línea.

- Daño a la reputación: Los ataques DoS pueden afectar la reputación de una empresa o institución, al generar una imagen de vulnerabilidad e ineficiencia.

- Pérdida de datos: En algunos casos, los ataques DoS pueden provocar la pérdida de datos, especialmente si el servidor se ve obligado a reiniciarse o apagarse.

- Aumento de los costes de seguridad: Las empresas deben invertir en medidas de seguridad para prevenir y mitigar los ataques DoS, lo que representa un coste adicional.

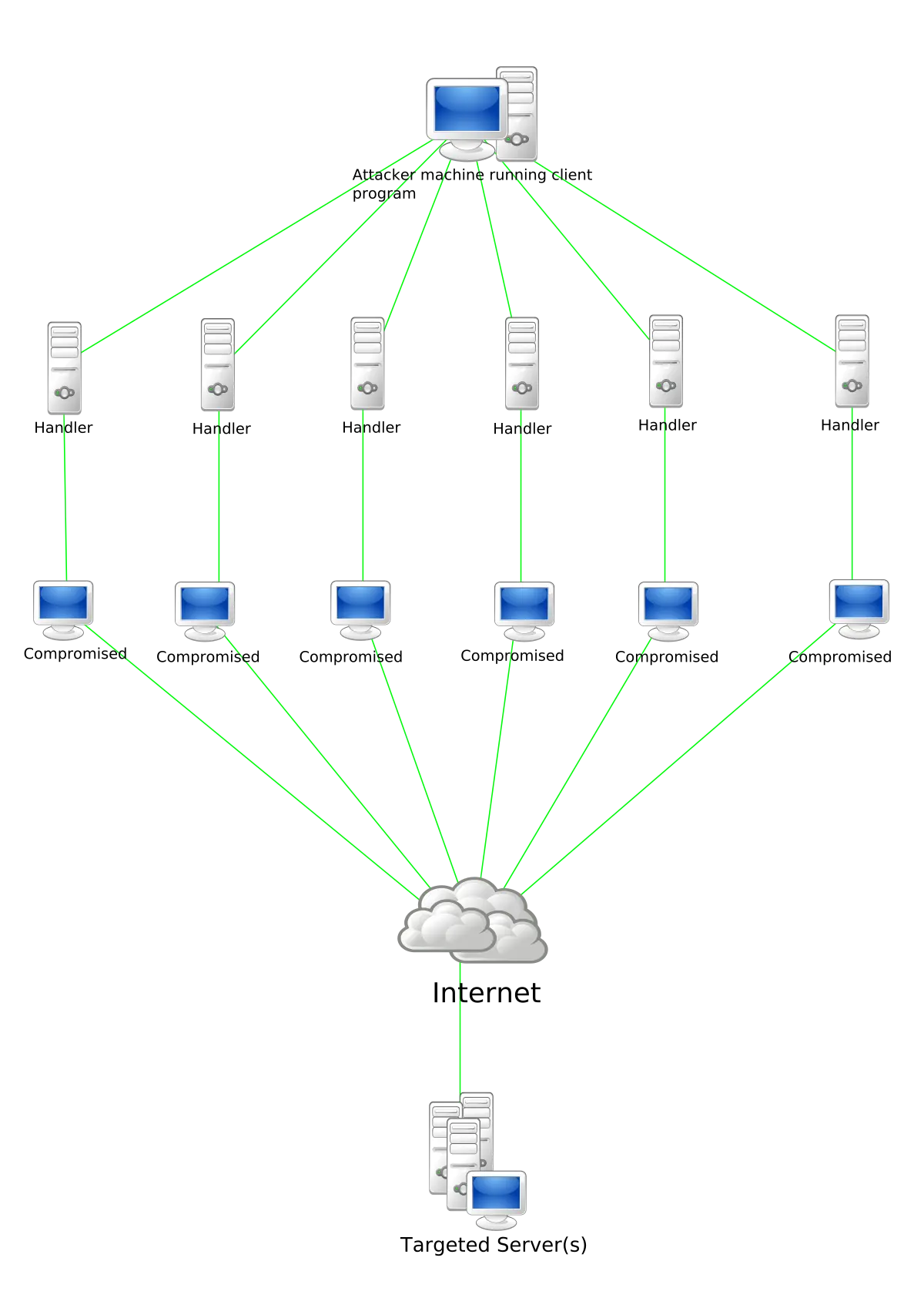

Denegación de Servicio Distribuido (DDoS)

Una variante más sofisticada de los ataques DoS es la denegación de servicio distribuida (DDoS). En este caso, el atacante utiliza una red de dispositivos comprometidos, conocidos como bots, para lanzar el ataque desde múltiples puntos. Esto dificulta la detección y el bloqueo del ataque, ya que el tráfico malicioso proviene de diferentes fuentes.

Los ataques DDoS pueden ser extremadamente poderosos y difíciles de detener, ya que pueden saturar las capacidades de defensa de la víctima incluso con medidas de seguridad robustas.

Motivaciones de los Ataques DoS

Los ataques DoS pueden ser motivados por diferentes razones, incluyendo:

- Activismo: Algunos grupos de activistas utilizan los ataques DoS para expresar su descontento con ciertas políticas o instituciones.

- Competitividad: Las empresas competidoras pueden llevar a cabo ataques DoS para perjudicar a sus rivales y obtener una ventaja en el mercado.

- Extorsión: Algunos atacantes utilizan los ataques DoS para extorsionar dinero a las víctimas, amenazando con lanzar ataques más fuertes si no se paga un rescate.

- Vandalismo: Algunos atacantes simplemente buscan causar daño o molestar a sus víctimas, sin un objetivo específico.

Medidas de Prevención y Mitigación de Ataques DoS

Para protegerse de los ataques DoS, es fundamental implementar medidas de prevención y mitigación, incluyendo:

Prevención

- Análisis de riesgos: Identificar las vulnerabilidades del sistema y evaluar el riesgo de sufrir un ataque DoS.

- Configuración de seguridad: Implementar medidas de seguridad como firewalls, sistemas de detección de intrusiones (IDS) y sistemas de prevención de intrusiones (IPS).

- Actualización de software: Mantener los sistemas operativos, aplicaciones y software de seguridad actualizados para corregir vulnerabilidades conocidas.

- Gestión de parches: Aplicar parches de seguridad de forma rápida y eficiente para corregir vulnerabilidades recién descubiertas.

- Control de acceso: Implementar políticas de control de acceso para restringir el acceso a los recursos críticos.

Mitigación

- Bloqueo de tráfico malicioso: Identificar y bloquear el tráfico malicioso proveniente de direcciones IP sospechosas.

- Limitación de la tasa de conexiones: Establecer límites en el número de conexiones que se pueden establecer desde una dirección IP determinada.

- Uso de sistemas de mitigación de DDoS: Implementar sistemas especializados para absorber y mitigar el tráfico malicioso.

- Respuesta rápida: Reaccionar rápidamente a los ataques DoS para minimizar el impacto en los servicios.

- Plan de recuperación de desastres: Desarrollar un plan para restaurar los servicios en caso de un ataque DoS exitoso.

Herramientas y Servicios para la Protección contra Ataques DoS

Existen diversas herramientas y servicios que pueden ayudar a protegerse de los ataques DoS, incluyendo:

- Firewalls: Los firewalls actúan como una barrera entre la red interna y el entorno exterior, bloqueando el tráfico malicioso.

- Sistemas de detección de intrusiones (IDS): Los IDS monitorizan el tráfico de red en busca de patrones sospechosos y alertan al administrador de seguridad.

- Sistemas de prevención de intrusiones (IPS): Los IPS son similares a los IDS, pero también pueden bloquear el tráfico malicioso en tiempo real.

- Servicios de mitigación de DDoS: Estos servicios ofrecen protección contra ataques DDoS al absorber y mitigar el tráfico malicioso antes de que llegue al servidor objetivo.

- Proxy inverso: Un proxy inverso actúa como intermediario entre el servidor web y los clientes, protegiendo al servidor de ataques directos.

Lo que necesits saber sobre la Denegación de Servicio (DoS)

¿Qué es un ataque DoS?

Un ataque DoS es un intento de hacer que un recurso informático no esté disponible para los usuarios previstos, inundando una red o un servidor con solicitudes y datos.

¿Cómo funciona un ataque DoS?

Los ataques DoS saturan el servidor o la red con un flujo masivo de solicitudes o datos, lo que sobrecarga el sistema y lo deja incapaz de atender las peticiones válidas.

¿Cuáles son los tipos de ataques DoS?

Existen varios tipos de ataques DoS, como el ataque de inundación SYN, el ataque de inundación ICMP, el ataque de inundación UDP, el ataque de amplificación DNS y el ataque HTTP flood.

¿Cómo puedo protegerme de un ataque DoS?

Para protegerse de los ataques DoS, es fundamental implementar medidas de prevención y mitigación, como la configuración de seguridad, la actualización de software, el control de acceso y el uso de sistemas de mitigación de DDoS.

¿Qué puedo hacer si soy víctima de un ataque DoS?

Si sospecha que está siendo víctima de un ataque DoS, contacte con su proveedor de servicios de seguridad informática o con un especialista en seguridad para obtener ayuda.

Los ataques DoS son una amenaza seria para la seguridad informática y la disponibilidad de los servicios en línea. Es fundamental comprender los riesgos asociados a estos ataques y tomar medidas para prevenirlos y mitigarlos. Implementar medidas de seguridad robustas, como firewalls, IDS, IPS y servicios de mitigación de DDoS, es esencial para proteger los sistemas y servicios de los ataques DoS y garantizar la continuidad del negocio.

La seguridad informática es una responsabilidad compartida. Es importante que las empresas, las organizaciones y los usuarios individuales tomen medidas para protegerse de los ataques DoS y contribuir a un entorno digital más seguro.

Artículos Relacionados