En el entorno digital actual, la seguridad de la información es un pilar fundamental para cualquier organización, ya sea una gran empresa, una pequeña pyme o incluso un usuario individual. La constante amenaza de ciberataques, la proliferación de malware y la creciente complejidad de los sistemas informáticos hacen que proteger nuestros datos sea más importante que nunca. Aquí es donde entra en juego la auditoría de seguridad informática, una herramienta esencial para identificar y mitigar los riesgos que acechan a nuestros sistemas.

- ¿Qué es una Auditoría de Seguridad Informática?

- Beneficios de Realizar una Auditoría de Seguridad Informática

- Fases de una Auditoría de Seguridad Informática

- Recolección de Información

- Enumeración de Redes, Topologías y Protocolos

- Verificación del Cumplimiento de Estándares Internacionales

- Identificación de los Sistemas Operativos Instalados

- Análisis de Servicios y Aplicaciones

- Detección, Comprobación y Evaluación de Vulnerabilidades

- Medidas Específicas de Corrección

- Recomendaciones sobre Implantación de Medidas Preventivas

- Tipos de Auditorías de Seguridad Informática

- ¿Con qué Frecuencia se Deben Realizar las Auditorías?

- Estándares de Auditoría Informática y de Seguridad

- Consultas Habituales

- ¿Quién debe realizar una auditoría de seguridad informática?

- ¿Cuánto cuesta una auditoría de seguridad informática?

- ¿Qué pasa si se encuentran vulnerabilidades en la auditoría?

- ¿Cómo puedo proteger mi información personal de los ciberataques?

- ¿Qué sucede si no se realiza una auditoría de seguridad informática?

¿Qué es una Auditoría de Seguridad Informática?

Una auditoría de seguridad informática, también conocida como auditoría de seguridad de sistemas de información (SI), es un proceso exhaustivo que analiza y evalúa la seguridad de los sistemas informáticos de una organización. Su objetivo principal es identificar las vulnerabilidades, las debilidades y las posibles amenazas que podrían comprometer la integridad, confidencialidad y disponibilidad de la información.

En esencia, es como una radiografía completa de la salud de seguridad de tu sistema. Los profesionales de la seguridad informática, utilizando herramientas especializadas y técnicas de análisis, examinan de forma integral:

- Estaciones de trabajo: Analizan la configuración de los equipos, las contraseñas, los permisos de acceso, la presencia de software malicioso y otros factores que podrían afectar la seguridad.

- Redes de comunicaciones: Evaluarán la configuración de los routers, firewalls, switches y otros dispositivos de red, buscando posibles puntos débiles que puedan ser explotados por atacantes.

- Servidores: Revisan la configuración del sistema operativo, las aplicaciones instaladas, los permisos de acceso a los archivos y las medidas de seguridad implementadas para proteger los datos almacenados.

Al finalizar la auditoría, se elabora un informe detallado que describe las vulnerabilidades encontradas, su nivel de riesgo y las recomendaciones para mitigarlas. Este informe es una herramienta invaluable para que los responsables de la seguridad de la información puedan tomar medidas preventivas y correctivas para fortalecer la defensa de sus sistemas.

Beneficios de Realizar una Auditoría de Seguridad Informática

Las auditorías de seguridad informática ofrecen una serie de beneficios cruciales para las organizaciones, entre los que destacan:

- Identificación de Vulnerabilidades: La auditoría permite detectar las debilidades en la seguridad de los sistemas, tanto las conocidas como las que podrían pasar desapercibidas.

- Evaluación de Riesgos: Al identificar las vulnerabilidades, se puede evaluar su impacto potencial en la organización, permitiendo priorizar las medidas de seguridad.

- Mejora de la Seguridad: Las recomendaciones derivadas de la auditoría permiten implementar medidas para fortalecer la seguridad de los sistemas, reduciendo el riesgo de ataques.

- Cumplimiento de Normativas: En muchos casos, las auditorías de seguridad son un requisito legal o de cumplimiento de normas de seguridad de la información, como la ISO 2700

- Protección de Datos: La auditoría ayuda a proteger la información confidencial de la organización, evitando su pérdida, robo o corrupción.

- Prevención de Pérdidas Económicas: Los ataques cibernéticos pueden causar pérdidas económicas significativas, la auditoría ayuda a prevenirlos.

- Mejora de la Imagen Pública: Una buena gestión de la seguridad de la información mejora la confianza de los clientes, socios y empleados en la organización.

Fases de una Auditoría de Seguridad Informática

Las auditorías de seguridad informática siguen un proceso estructurado que se divide en diferentes fases:

Recolección de Información

Esta fase inicial es crucial para obtener una comprensión profunda del entorno de seguridad de la organización. Se recopilan datos relevantes como:

- Información sobre la infraestructura de TI: Hardware, software, sistemas operativos, redes, servidores, etc.

- Políticas de seguridad: Políticas de contraseñas, acceso a la red, uso de dispositivos móviles, etc.

- Procedimientos de seguridad: Procedimientos para la gestión de incidentes, la recuperación de desastres, etc.

- Información sobre los usuarios: Roles, permisos, acceso a la información, etc.

- Información sobre las aplicaciones: Tipo de aplicaciones, versiones, configuraciones, etc.

Enumeración de Redes, Topologías y Protocolos

En esta fase se realiza un mapeo completo de la red de la organización, incluyendo:

- Identificación de dispositivos: Servidores, estaciones de trabajo, routers, switches, etc.

- Topología de la red: Cómo están interconectados los dispositivos.

- Protocolos de red: TCP/IP, HTTP, HTTPS, etc.

Verificación del Cumplimiento de Estándares Internacionales

Se evalúa la conformidad de las políticas y prácticas de seguridad de la organización con los estándares internacionales de seguridad de la información, como:

- ISO 27001: Sistema de Gestión de la Seguridad de la Información.

- COBIT: Objetivos de Control de la Tecnologías de la Información.

- NIST Cybersecurity Framework: Marco de Ciberseguridad del Instituto Nacional de Estándares y Tecnología de Estados Unidos.

Identificación de los Sistemas Operativos Instalados

Se identifican las versiones de los sistemas operativos instalados en los equipos de la organización, para verificar si existen vulnerabilidades conocidas.

Análisis de Servicios y Aplicaciones

Se analizan los servicios y aplicaciones que se ejecutan en los sistemas de la organización, buscando posibles vulnerabilidades de seguridad.

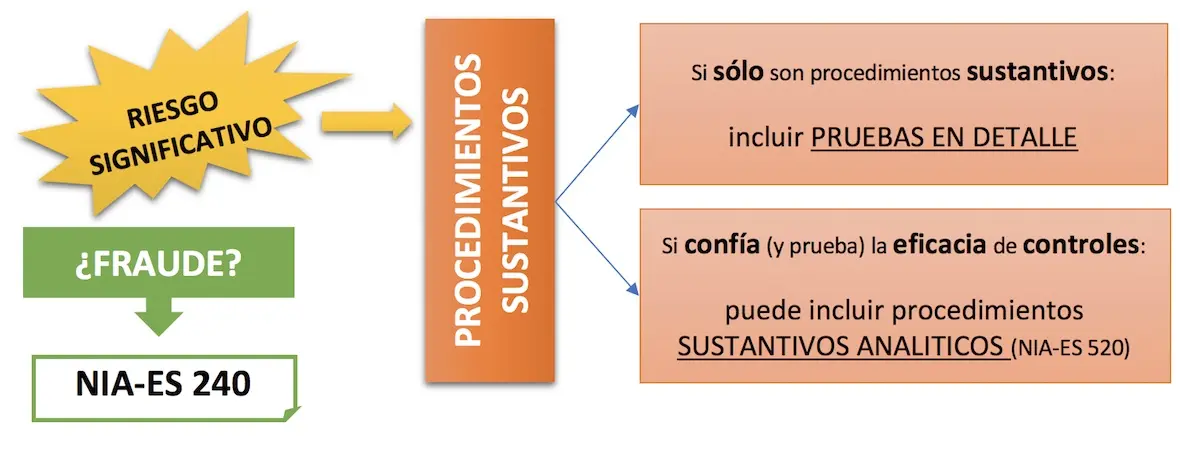

Detección, Comprobación y Evaluación de Vulnerabilidades

Se utilizan herramientas de análisis de vulnerabilidades para identificar las debilidades en la seguridad de los sistemas, como:

- Escáneres de vulnerabilidades: Detectan vulnerabilidades conocidas en los sistemas operativos, aplicaciones y dispositivos de red.

- Pruebas de penetración: Simulan ataques reales para evaluar la resistencia de los sistemas a la intrusión.

Medidas Específicas de Corrección

Se elaboran medidas específicas para corregir las vulnerabilidades identificadas, como:

- Actualización de software: Instalar los parches de seguridad más recientes.

- Configuración de seguridad: Ajustar la configuración de los sistemas para mejorar la seguridad.

- Implementación de controles de acceso: Controlar el acceso a los sistemas y la información confidencial.

Recomendaciones sobre Implantación de Medidas Preventivas

Se proporcionan recomendaciones para implementar medidas preventivas que reduzcan el riesgo de futuros ataques, como:

- Capacitación de usuarios: Educar a los usuarios sobre buenas prácticas de seguridad.

- Monitoreo de seguridad: Implementar sistemas de monitoreo para detectar actividades sospechosas.

- Planes de recuperación de desastres: Desarrollar planes para restaurar los sistemas en caso de un ataque.

Tipos de Auditorías de Seguridad Informática

Las auditorías de seguridad informática se pueden clasificar en diferentes tipos, dependiendo del enfoque y el alcance del análisis:

Auditoría de Seguridad Interna

Este tipo de auditoría se centra en la seguridad de las redes locales y corporativas de carácter interno. Se evalúa la configuración de los equipos, las políticas de seguridad, los permisos de acceso y otros aspectos relacionados con la seguridad interna de la organización.

Auditoría de Seguridad Perimetral

La auditoría de seguridad perimetral se centra en el análisis del perímetro de la red local o corporativa, evaluando la seguridad de las entradas exteriores, como los firewalls, los sistemas de detección de intrusiones y otros mecanismos de defensa perimetral.

Test de Intrusión (Pentesting)

El pentesting es una técnica de auditoría que simula un ataque real a los sistemas de la organización. Los profesionales de seguridad informática utilizan técnicas y herramientas similares a las que utilizarían los atacantes para intentar acceder a los sistemas y evaluar su resistencia a la intrusión.

Análisis Forense

El análisis forense se utiliza para investigar incidentes de seguridad ya ocurridos. Se analiza la información del sistema para determinar cómo se produjo el ataque, quién fue el responsable y qué daños se causaron. El análisis forense es una herramienta crucial para la recuperación de datos, la investigación de delitos informáticos y la prevención de futuros ataques.

Auditoría de Páginas Web

La auditoría de páginas web se centra en la seguridad de los sitios web de la organización. Se evalúan las vulnerabilidades como la inyección de código SQL, el Cross Site Scripting (XSS), la configuración del servidor web y otros aspectos relacionados con la seguridad de la web.

Auditoría de Código de Aplicaciones

Este tipo de auditoría se centra en el análisis del código fuente de las aplicaciones, tanto de páginas web como de cualquier otro tipo de aplicación. Se busca identificar vulnerabilidades en el código que podrían ser explotadas por atacantes.

¿Con qué Frecuencia se Deben Realizar las Auditorías?

La frecuencia de las auditorías de seguridad informática depende de varios factores, como el tamaño de la organización, el tipo de actividad que realiza, la sensibilidad de la información que maneja y el nivel de riesgo al que está expuesta. Sin embargo, se recomienda realizar auditorías al menos una vez al año, o incluso con mayor frecuencia si la organización experimenta cambios importantes en su infraestructura de TI, sus políticas de seguridad o su entorno de negocio.

Además, es importante realizar auditorías de forma regular para:

- Adaptarse a las nuevas amenazas: Las amenazas cibernéticas evolucionan constantemente, por lo que es necesario actualizar las medidas de seguridad de forma regular.

- Verificar la efectividad de las medidas de seguridad: Las auditorías permiten verificar que las medidas de seguridad implementadas están funcionando correctamente.

- Identificar nuevas vulnerabilidades: Las auditorías pueden detectar nuevas vulnerabilidades que no se habían detectado anteriormente.

Estándares de Auditoría Informática y de Seguridad

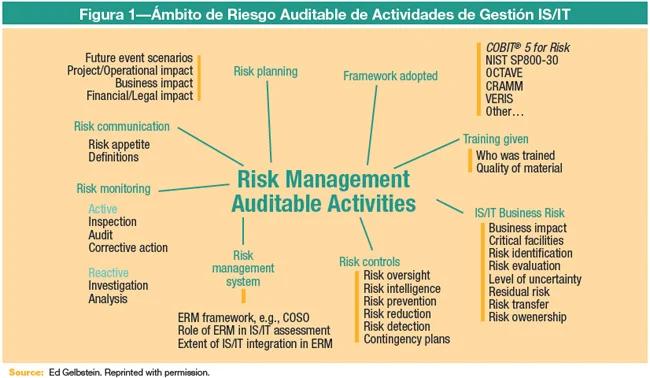

Las auditorías de seguridad informática se basan en estándares y directrices internacionales que establecen las mejores prácticas para la seguridad de la información. Algunos de los estándares más importantes son:

COBIT (Objetivos de Control de la Tecnologías de la Información)

COBIT es un marco de referencia para la gestión de la tecnología de la información (TI). Define los objetivos de control de la TI, las mejores prácticas para la gestión de riesgos y las directrices para la realización de auditorías de seguridad informática.

ISO 27001: Sistema de Gestión de la Seguridad de la Información

La norma ISO 27001 establece los requisitos para un sistema de gestión de la seguridad de la información (SGSI). Define las mejores prácticas para la gestión de riesgos de seguridad de la información, la implementación de controles de seguridad y la realización de auditorías de seguridad.

ISO 27002: Código de Buenas Prácticas para la Seguridad de la Información

La norma ISO 27002 proporciona un código de buenas prácticas para la seguridad de la información. Define un conjunto de controles de seguridad que se pueden aplicar para proteger la información de las organizaciones.

NIST Cybersecurity Framework (Marco de Ciberseguridad del NIST)

El NIST Cybersecurity Framework es un marco de referencia para la gestión de la ciberseguridad. Define un conjunto de actividades que se pueden implementar para mejorar la ciberseguridad de las organizaciones.

Estos estándares proporcionan una base sólida para la realización de auditorías de seguridad informática, asegurando que se aborden los aspectos más importantes de la seguridad de la información y que se cumplan las mejores prácticas del sector.

Consultas Habituales

¿Quién debe realizar una auditoría de seguridad informática?

Cualquier organización que maneje información confidencial o que tenga sistemas informáticos conectados a internet debe realizar una auditoría de seguridad informática. Esto incluye empresas de todos los tamaños, organizaciones sin fines de lucro, instituciones gubernamentales y particulares.

¿Cuánto cuesta una auditoría de seguridad informática?

El costo de una auditoría de seguridad informática varía dependiendo del tamaño de la organización, la complejidad de los sistemas que se van a auditar y el tipo de auditoría que se va a realizar. Es importante comparar presupuestos de diferentes empresas de seguridad informática para encontrar la mejor opción.

¿Qué pasa si se encuentran vulnerabilidades en la auditoría?

Si se encuentran vulnerabilidades en la auditoría, la organización debe tomar medidas para corregirlas. Esto puede incluir actualizar el software, ajustar la configuración de los sistemas, implementar nuevos controles de seguridad o capacitar a los usuarios sobre buenas prácticas de seguridad.

¿Cómo puedo proteger mi información personal de los ciberataques?

Para proteger tu información personal de los ciberataques, es importante que adoptes medidas de seguridad como:

- Utilizar contraseñas fuertes y únicas: No uses la misma contraseña para diferentes cuentas. Utiliza contraseñas con al menos 12 caracteres, incluyendo letras mayúsculas y minúsculas, números y símbolos.

- Activar la autenticación de dos factores: Esto añade una capa adicional de seguridad a tus cuentas, requiriendo que ingreses un código de verificación adicional, además de tu contraseña.

- Mantener tus dispositivos actualizados: Instala las últimas actualizaciones de software para corregir las vulnerabilidades conocidas.

- Ten cuidado con los correos electrónicos y los enlaces sospechosos: No hagas clic en enlaces o archivos adjuntos de correos electrónicos sospechosos. Si no estás seguro, no abras el correo electrónico.

- Utiliza un antivirus y un firewall: Estos programas ayudan a proteger tu dispositivo de malware y otros ataques.

¿Qué sucede si no se realiza una auditoría de seguridad informática?

Si no se realiza una auditoría de seguridad informática, la organización se expone a una serie de riesgos, como:

- Pérdida de datos confidenciales: La información confidencial de la organización puede ser robada o utilizada de forma indebida.

- Interrupción del negocio: Los ataques cibernéticos pueden interrumpir las operaciones de la organización, causando pérdidas económicas y de productividad.

- Daños a la reputación: La pérdida de datos o un ataque cibernético pueden dañar la reputación de la organización.

- Multas y sanciones: Las organizaciones que no cumplan con las normas de seguridad de la información pueden enfrentar multas y sanciones.

La auditoría de seguridad informática es una inversión esencial para cualquier organización que desee proteger su información y sus sistemas de los riesgos cibernéticos. Al identificar y mitigar las vulnerabilidades, las auditorías de seguridad ayudan a las organizaciones a proteger sus datos, a garantizar la continuidad del negocio y a mejorar su imagen pública.

Artículos Relacionados