En el panorama actual, donde la tecnología juega un papel crucial en la mayoría de los negocios, la seguridad informática se ha convertido en una prioridad absoluta. Las empresas, grandes o pequeñas, son vulnerables a una amplia gama de amenazas cibernéticas que pueden poner en riesgo sus datos, sistemas y operaciones. Es aquí donde la auditoría de riesgos informáticos entra en juego, como una herramienta esencial para identificar, evaluar y mitigar los riesgos potenciales que acechan en el entorno digital.

¿Qué es una Auditoría de Riesgos Informáticos?

Una auditoría de riesgos informáticos es un proceso sistemático y exhaustivo que busca identificar, analizar y evaluar las posibles amenazas y vulnerabilidades que podrían afectar a los sistemas informáticos de una organización. El objetivo principal de esta auditoría es determinar el nivel de riesgo que enfrenta la empresa y establecer un plan de acción para mitigar o eliminar esos riesgos.

En esencia, la auditoría de riesgos informáticos se centra en responder a la pregunta: ¿qué podría salir mal y cómo podemos prevenirlo? .

Beneficios de una Auditoría de Riesgos Informáticos

Realizar una auditoría de riesgos informáticos ofrece numerosos beneficios para cualquier organización, incluyendo:

- Identificación de vulnerabilidades: La auditoría permite detectar debilidades en los sistemas de seguridad, como contraseñas débiles, configuraciones incorrectas o falta de actualizaciones de software.

- Evaluación de amenazas: Se analizan las amenazas externas e internas que podrían afectar a la seguridad de la información, como ataques de malware, phishing, errores humanos o acceso no autorizado.

- Mitigación de riesgos: Se establecen estrategias para reducir o eliminar los riesgos identificados, implementando medidas de seguridad como firewalls, sistemas de detección de intrusiones y políticas de seguridad robustas.

- Cumplimiento normativo: Las auditorías de riesgos informáticos ayudan a las empresas a cumplir con las regulaciones de seguridad de la información, como la Ley de Protección de Datos (GDPR) o la Ley de Seguridad de la Información (FISMA).

- Mejora de la resiliencia: Al identificar y mitigar los riesgos, las empresas mejoran su capacidad para recuperarse de incidentes de seguridad, minimizando el impacto en sus operaciones.

- Reducción de costos: La prevención de incidentes de seguridad a través de una auditoría de riesgos informáticos puede ahorrar a las empresas importantes costos asociados a la recuperación de datos, la reparación de sistemas y la gestión de crisis.

Pasos Clave en una Auditoría de Riesgos Informáticos

Una auditoría de riesgos informáticos se lleva a cabo en etapas bien definidas, que incluyen:

Planificación

La primera etapa consiste en definir el alcance de la auditoría, el objetivo y los recursos que se utilizarán. Es crucial establecer un plan de trabajo que incluya los siguientes aspectos:

- Identificación de los activos críticos: Se deben identificar los datos, sistemas y aplicaciones más importantes para la empresa y que requieren protección especial.

- Definición del alcance: Se determina qué áreas de la infraestructura tecnológica se incluirán en la auditoría, como redes, servidores, dispositivos móviles y aplicaciones.

- Establecimiento de un equipo de auditoría: Se selecciona un equipo con experiencia en seguridad informática y familiarizado con las mejores prácticas de auditoría.

Recopilación de Información

En esta etapa, el equipo de auditoría recopila información relevante sobre los sistemas informáticos de la empresa, incluyendo:

- Documentación de seguridad: Se revisan las políticas de seguridad, los procedimientos operativos y los registros de incidentes.

- Entrevistas con personal clave: Se realizan entrevistas con los responsables de seguridad, administradores de sistemas y usuarios finales para obtener información valiosa sobre los riesgos potenciales.

- Análisis de datos: Se revisan los registros de seguridad, los datos de uso y los informes de actividad para identificar patrones sospechosos o anomalías.

- Escaneos de vulnerabilidades: Se utilizan herramientas especializadas para detectar vulnerabilidades en los sistemas, como puertos abiertos, software desactualizado y configuraciones inseguras.

Evaluación de Riesgos

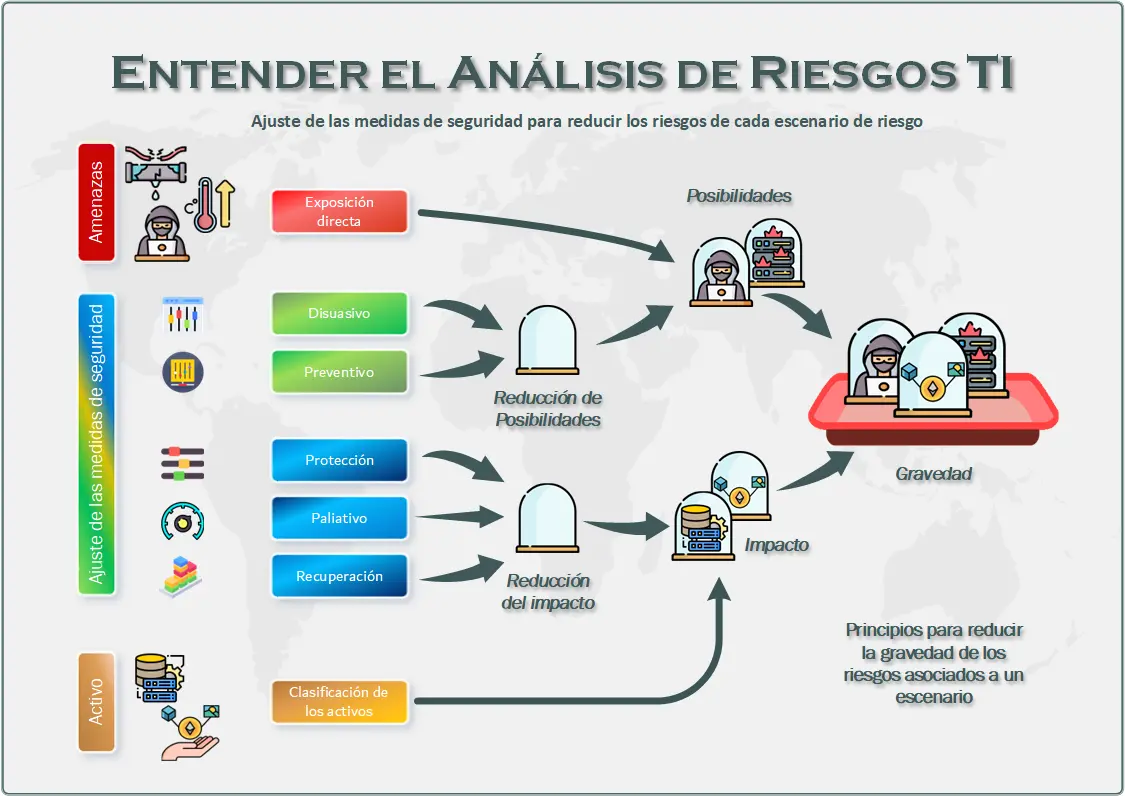

Una vez recopilada la información, se procede a evaluar los riesgos identificados, utilizando una metodología que permita determinar la probabilidad de ocurrencia y el impacto potencial de cada riesgo.

Para la evaluación de riesgos, se pueden utilizar diferentes métodos, como:

- Análisis de riesgos cualitativo: Se utiliza una escala de calificación para evaluar la probabilidad e impacto de los riesgos, utilizando términos como alto , medio y bajo .

- Análisis de riesgos cuantitativo: Se utilizan técnicas estadísticas y matemáticas para calcular el valor monetario del riesgo, considerando la probabilidad de ocurrencia y el costo potencial de un incidente.

- Análisis de riesgos basado en escenarios: Se crean escenarios hipotéticos para simular diferentes situaciones de riesgo y evaluar las respuestas de la empresa.

Desarrollo de un Plan de Mitigación

Con los riesgos evaluados, se procede a desarrollar un plan de acción para mitigar o eliminar los riesgos identificados. El plan debe incluir las siguientes acciones:

- Implementación de controles de seguridad: Se implementan medidas para reducir la probabilidad de ocurrencia de los riesgos, como firewalls, sistemas de detección de intrusiones, antivirus, control de acceso y políticas de seguridad robustas.

- Capacitación del personal: Se imparten programas de capacitación para concienciar al personal sobre las mejores prácticas de seguridad y cómo evitar errores humanos que podrían poner en riesgo la seguridad de la información.

- Contingencia y recuperación: Se desarrollan planes de contingencia y recuperación para minimizar el impacto de un incidente de seguridad, incluyendo la restauración de datos, la recuperación de sistemas y la gestión de crisis.

- Monitoreo y evaluación continua: Se establece un proceso de monitoreo continuo para detectar nuevas amenazas y vulnerabilidades, y se realizan evaluaciones periódicas para verificar la efectividad de las medidas de seguridad implementadas.

Amenazas Comunes a la Seguridad Informática

Las amenazas a la seguridad informática son diversas y evolucionan constantemente. Algunas de las amenazas más comunes que enfrentan las empresas incluyen:

- Malware: Incluye virus, gusanos, troyanos y ransomware, que pueden dañar los sistemas, robar datos o tomar el control de los dispositivos.

- Phishing: Ataques que utilizan correos electrónicos o mensajes falsos para engañar a los usuarios y obtener información confidencial, como contraseñas o datos bancarios.

- Ataques de denegación de servicio (DoS): Ataques que buscan saturar los sistemas informáticos para que dejen de funcionar o sean inaccesibles para los usuarios legítimos.

- Ataques de inyección SQL: Ataques que explotan vulnerabilidades en las bases de datos para acceder a información confidencial o modificar los datos almacenados.

- Ataques de ingeniería social: Ataques que buscan manipular a los usuarios para obtener acceso a información confidencial o realizar acciones no autorizadas.

- Ataques de ransomware: Ataques que secuestran los datos de los usuarios y exigen un pago para recuperarlos.

- Ataques de día cero: Ataques que aprovechan vulnerabilidades desconocidas en los sistemas y que no tienen una solución de seguridad inmediata.

Factores Clave en la Gestión de Riesgos Informáticos

Para gestionar eficazmente los riesgos informáticos, es crucial considerar los siguientes factores:

- Identificación de los activos críticos: Es fundamental determinar qué datos, sistemas y aplicaciones son esenciales para el funcionamiento del negocio y que requieren mayor protección.

- Evaluación de la probabilidad e impacto: Se debe evaluar la probabilidad de que ocurra cada riesgo y el impacto potencial que tendría en la empresa.

- Análisis de la tolerancia al riesgo: Cada empresa tiene un nivel de tolerancia al riesgo diferente. Es importante determinar qué nivel de riesgo es aceptable para la organización.

- Implementación de controles de seguridad: Se deben implementar medidas de seguridad apropiadas para mitigar los riesgos identificados, como firewalls, antivirus, sistemas de detección de intrusiones y control de acceso.

- Capacitación del personal: El personal debe estar capacitado para identificar y reportar riesgos potenciales, así como para seguir las políticas de seguridad de la empresa.

- Monitoreo y evaluación continua: Es importante monitorear continuamente los sistemas y evaluar la efectividad de las medidas de seguridad implementadas para detectar nuevas amenazas y vulnerabilidades.

Recomendaciones para una Auditoría de Riesgos Informáticos Exitosa

Para garantizar el éxito de una auditoría de riesgos informáticos, se recomienda seguir las siguientes recomendaciones:

- Establecer un alcance claro: Definir con precisión las áreas de la infraestructura tecnológica que se incluirán en la auditoría.

- Utilizar herramientas especializadas: Implementar herramientas de análisis de vulnerabilidades y detección de amenazas para identificar los riesgos potenciales.

- Involucrar a los stakeholders: Colaborar con los responsables de seguridad, los administradores de sistemas y los usuarios finales para obtener información valiosa sobre los riesgos.

- Documentar los hallazgos: Registrar los riesgos identificados, las acciones tomadas para mitigarlos y las medidas de seguridad implementadas.

- Evaluar la efectividad de las medidas de seguridad: Realizar evaluaciones periódicas para verificar la efectividad de las medidas de seguridad y ajustar el plan de mitigación según sea necesario.

Consultas Habituales

¿Qué es un análisis de riesgos informáticos?

Un análisis de riesgos informáticos es un proceso que busca identificar, analizar y evaluar los riesgos que podrían afectar a los sistemas informáticos de una organización. Se utiliza para determinar el nivel de riesgo que enfrenta la empresa y establecer un plan de acción para mitigar o eliminar esos riesgos.

¿Quién necesita una auditoría de riesgos informáticos?

Cualquier organización que utilice sistemas informáticos, independientemente de su tamaño o sector, debería realizar una auditoría de riesgos informáticos para proteger sus datos, sistemas y operaciones.

¿Con qué frecuencia se debe realizar una auditoría de riesgos informáticos?

La frecuencia de las auditorías de riesgos informáticos depende de varios factores, como el tamaño de la empresa, el nivel de riesgo que enfrenta y los cambios en la infraestructura tecnológica. Se recomienda realizar auditorías al menos una vez al año, pero las empresas con un alto nivel de riesgo pueden necesitar realizarlas con mayor frecuencia.

¿Cuánto cuesta una auditoría de riesgos informáticos?

El costo de una auditoría de riesgos informáticos varía según el tamaño de la empresa, el alcance de la auditoría y los servicios que se incluyen. Es recomendable solicitar presupuestos de diferentes proveedores para comparar costos y servicios.

¿Qué sucede si se detecta un riesgo?

Si se detecta un riesgo, se debe desarrollar un plan de acción para mitigarlo o eliminarlo. El plan puede incluir la implementación de controles de seguridad, la capacitación del personal o la actualización de las políticas de seguridad.

La auditoría de riesgos informáticos es una herramienta esencial para proteger los sistemas informáticos de las empresas de las amenazas cibernéticas. Al identificar, evaluar y mitigar los riesgos potenciales, las empresas pueden mejorar su seguridad de la información, minimizar el impacto de los incidentes y proteger sus datos, sistemas y operaciones.

En un entorno digital en constante evolución, la seguridad informática es una prioridad absoluta. Las empresas deben invertir en auditorías de riesgos informáticos periódicas para garantizar la protección de sus activos digitales y mantener su competitividad en el mercado.

Artículos Relacionados