En el entorno empresarial actual, donde la información es un activo fundamental y las amenazas cibernéticas son cada vez más sofisticadas, la auditoría externa se ha convertido en un elemento crucial para garantizar la seguridad y la integridad de los sistemas de información. Los auditores externos desempeñan un papel vital en la evaluación de los controles internos de una organización y en la identificación de áreas de mejora para proteger sus datos y operaciones.

¿Qué hacen los auditores externos de TI?

Los auditores externos de TI son profesionales que evalúan la seguridad y la eficacia de los sistemas de información de una organización. Su objetivo principal es proporcionar una opinión independiente sobre la solidez de los controles internos y la capacidad de la organización para proteger sus datos y operaciones de amenazas internas y externas.

Los auditores externos de TI pueden trabajar en una variedad de áreas, incluyendo:

- Gestión de la seguridad de la información : Evaluar la eficacia de las políticas, procedimientos y controles de seguridad de la información de una organización.

- Gestión de riesgos de TI : Identificar, evaluar y mitigar los riesgos relacionados con los sistemas de información de una organización.

- Cumplimiento normativo : Asegurar que la organización cumple con las leyes y regulaciones aplicables en materia de seguridad de la información.

- Gestión de la continuidad del negocio : Evaluar la capacidad de la organización para continuar operando en caso de un evento disruptivo.

- Gestión de la privacidad de los datos : Asegurar que la organización protege la privacidad de los datos personales de sus clientes y empleados.

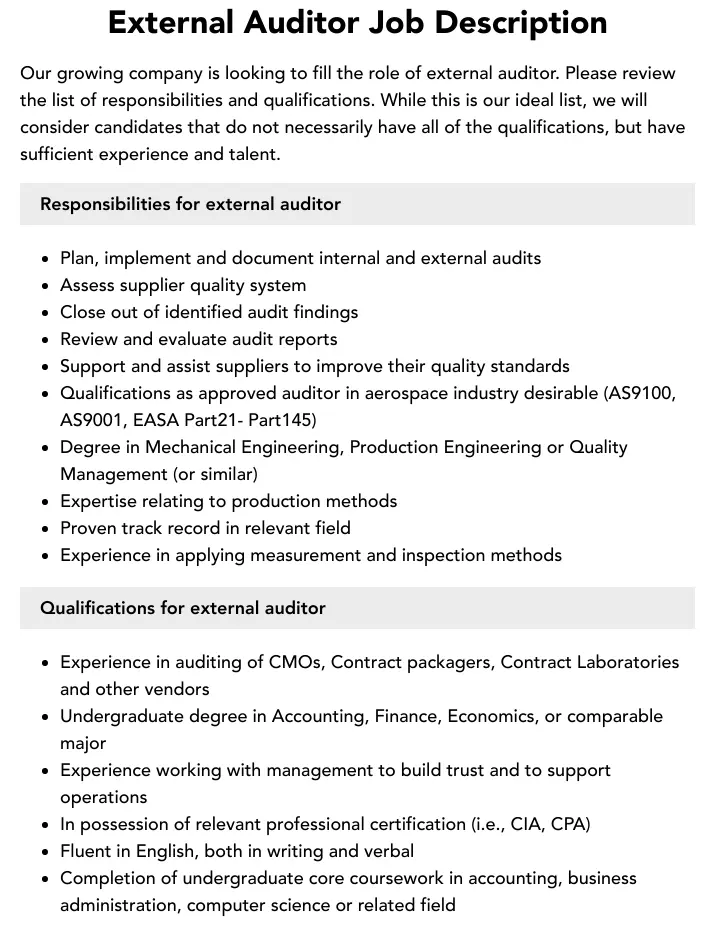

Deberes de un auditor externo

Los deberes específicos de un auditor externo pueden variar según el alcance de la auditoría y los objetivos de la organización. Sin embargo, los deberes comunes incluyen:

Planificación y alcance de la auditoría

El auditor externo debe planificar cuidadosamente el alcance de la auditoría, incluyendo los objetivos, el alcance y el cronograma. Esta etapa implica:

- Definir el alcance de la auditoría : Determinar qué áreas específicas del sistema de información se auditarán.

- Establecer los objetivos de la auditoría : Identificar los resultados que se esperan lograr con la auditoría.

- Definir el cronograma de la auditoría : Establecer fechas clave para la realización de las diferentes etapas de la auditoría.

- Identificar los recursos necesarios : Determinar el número de auditores, la experiencia requerida y los recursos tecnológicos necesarios para la auditoría.

- Comunicación con la gerencia : Informar a la gerencia sobre el alcance, los objetivos y el cronograma de la auditoría.

Recopilación de evidencia

El auditor externo debe recopilar evidencia suficiente y apropiada para apoyar sus conclusiones. Las técnicas de recopilación de evidencia pueden incluir:

- Revisión de documentos : Examinar políticas, procedimientos, contratos, registros de auditoría y otros documentos relevantes.

- Entrevistas : Hablar con el personal de la organización para obtener información sobre los controles internos y las prácticas de seguridad de la información.

- Observación : Observar las actividades del personal para evaluar la eficacia de los controles internos.

- Pruebas de control : Realizar pruebas para verificar la eficacia de los controles internos.

- Análisis de datos : Analizar datos relevantes para identificar tendencias y patrones que puedan indicar problemas de seguridad.

Evaluación de los controles internos

El auditor externo debe evaluar la eficacia de los controles internos de la organización para proteger sus datos y operaciones. La evaluación debe considerar:

- Adecuación de los controles : Determinar si los controles internos son apropiados para mitigar los riesgos identificados.

- Eficacia de los controles : Evaluar si los controles internos están funcionando como se espera.

- Cumplimiento de las políticas y procedimientos : Verificar si el personal está cumpliendo con las políticas y procedimientos de seguridad de la información.

- Documentación de los controles : Evaluar la calidad y la exhaustividad de la documentación de los controles internos.

Elaboración de informes

El auditor externo debe elaborar un informe que documente los resultados de la auditoría. El informe debe incluir:

- Descripción del alcance de la auditoría : Explicar qué áreas se auditaron y qué controles se evaluaron.

- Conclusiones de la auditoría : Resumir los hallazgos principales de la auditoría.

- Recomendaciones para mejorar los controles internos : Proporcionar recomendaciones específicas para mejorar la seguridad de la información de la organización.

- Evidencia de apoyo : Incluir evidencia de apoyo para respaldar las conclusiones y recomendaciones.

- Declaración de opinión : Expresar una opinión sobre la eficacia de los controles internos de la organización.

Seguimiento de las recomendaciones

El auditor externo debe realizar un seguimiento de las recomendaciones de la auditoría para garantizar que la organización implemente las medidas correctivas necesarias. El seguimiento puede incluir:

- Comunicación con la gerencia : Informar a la gerencia sobre el progreso de la implementación de las recomendaciones.

- Revisión de las medidas correctivas : Evaluar la eficacia de las medidas correctivas implementadas.

- Actualización del informe de auditoría : Actualizar el informe de auditoría para reflejar las medidas correctivas tomadas.

Beneficios de la auditoría externa

La auditoría externa ofrece numerosos beneficios para las organizaciones, incluyendo:

- Mejora de la seguridad de la información : Identificar y mitigar las vulnerabilidades en los sistemas de información, reduciendo el riesgo de ataques cibernéticos.

- Cumplimiento de las regulaciones : Asegurar el cumplimiento de las leyes y regulaciones aplicables en materia de seguridad de la información, evitando multas y sanciones.

- Mejora de la gestión de riesgos : Identificar y evaluar los riesgos relacionados con los sistemas de información, permitiendo a la organización tomar medidas para mitigarlos.

- Aumento de la confianza : Proporcionar a las partes interesadas, como clientes, inversores y empleados, la seguridad de que la organización está protegiendo sus datos.

- Mejora de la eficiencia : Identificar áreas donde se pueden mejorar las operaciones de TI, reduciendo los costos y mejorando la productividad.

Consultas habituales

¿Con qué frecuencia se deben realizar las auditorías externas?

La frecuencia de las auditorías externas depende del tamaño y la complejidad de la organización, así como de los riesgos específicos a los que se enfrenta. Generalmente, se recomienda realizar auditorías externas al menos una vez al año.

¿Quiénes deben participar en una auditoría externa?

La auditoría externa debe involucrar a los miembros clave del equipo de TI de la organización, así como a la gerencia y otras partes interesadas relevantes.

¿Qué tipos de empresas ofrecen servicios de auditoría externa?

Hay muchas empresas que ofrecen servicios de auditoría externa, incluyendo empresas de auditoría independientes, empresas de seguridad cibernética y consultoras de TI.

¿Cuánto cuesta una auditoría externa?

El costo de una auditoría externa varía según el tamaño y la complejidad de la organización, así como el alcance de la auditoría. Es importante obtener cotizaciones de diferentes empresas de auditoría antes de tomar una decisión.

Los auditores externos desempeñan un papel crucial en la protección de los sistemas de información de las organizaciones. Al evaluar los controles internos, identificar las áreas de mejora y proporcionar recomendaciones específicas, los auditores externos ayudan a las organizaciones a mitigar los riesgos, mejorar la seguridad de la información y cumplir con las regulaciones aplicables. La auditoría externa es una inversión esencial para cualquier organización que desee proteger sus datos y operaciones de las amenazas cibernéticas cada vez más sofisticadas.

Artículos Relacionados